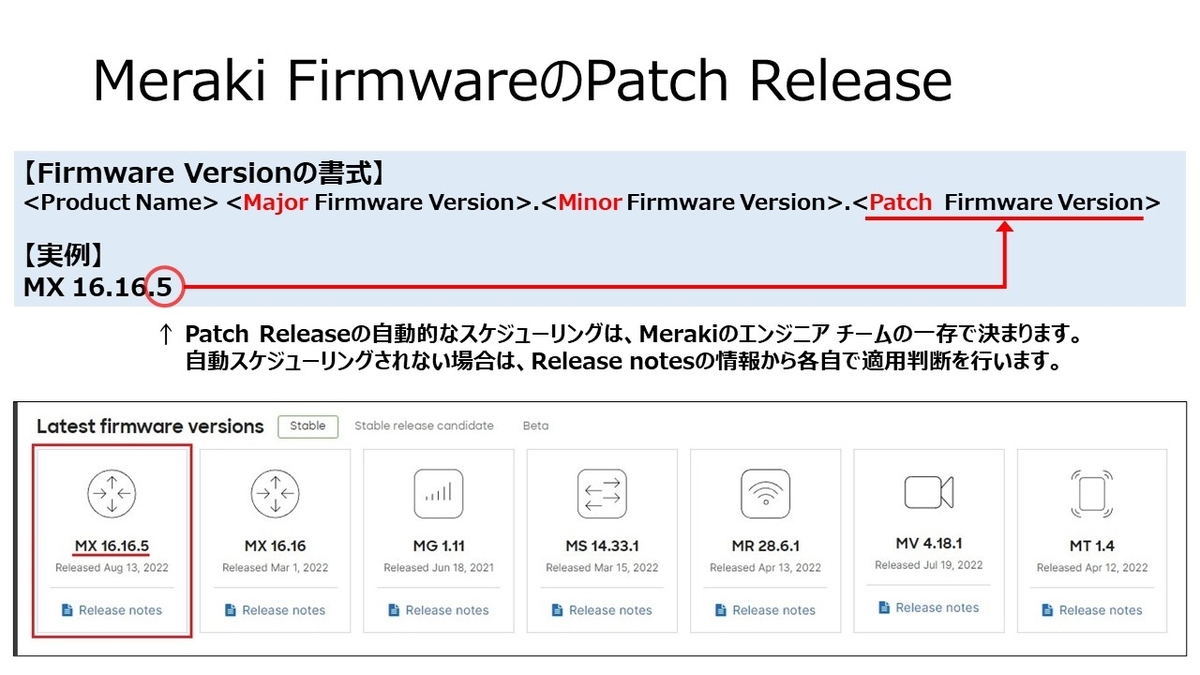

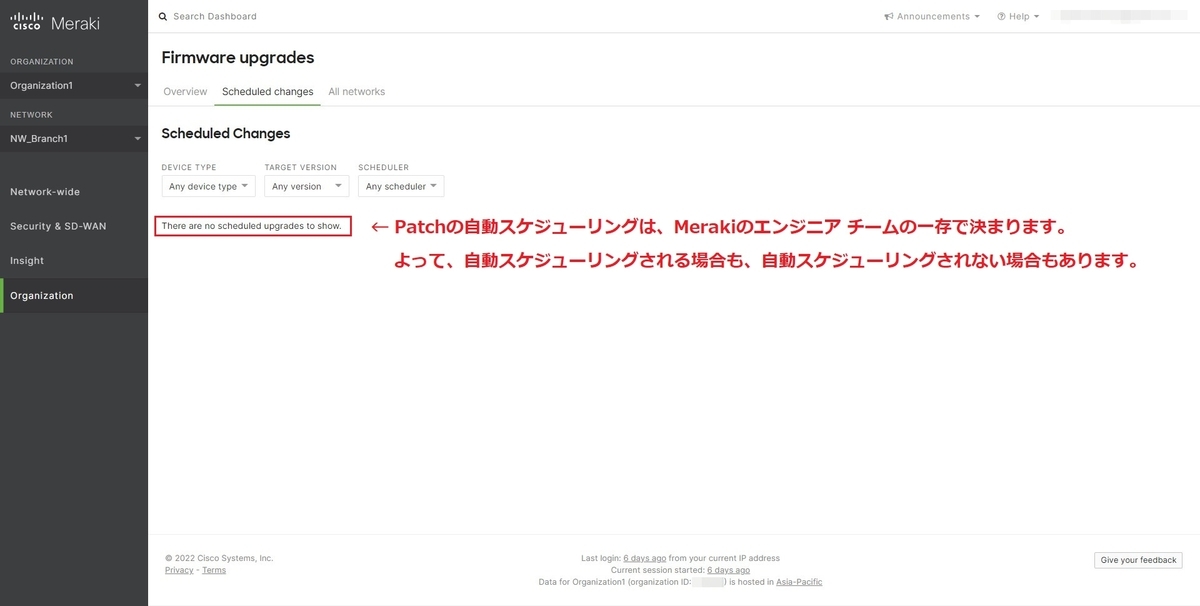

MerakiのFirmwareにはPatchの立ち位置のRelease (便宜上、Patch Release)が存在して、自動スケジューリングされるか否かはMerakiのエンジニア チームの一存で決まります。

よって、自動スケジューリングされない場合はRelease notesの情報などを元にして各自で適用可否を判断します。

Firmware Versionの表記では、ドットの3区切り目が存在するものがPatch Releaseとなります。

Firmware Versionの書式

<Product Name> <Major Firmware Version>.<Minor Firmware Version>.<Patch Firmware Version>注記: ドキュメントにPatchに関する明確な記載がなかったので、便宜上の名称としてPatch Firmware Versionと表記しております。

実例

MX 16.16.5

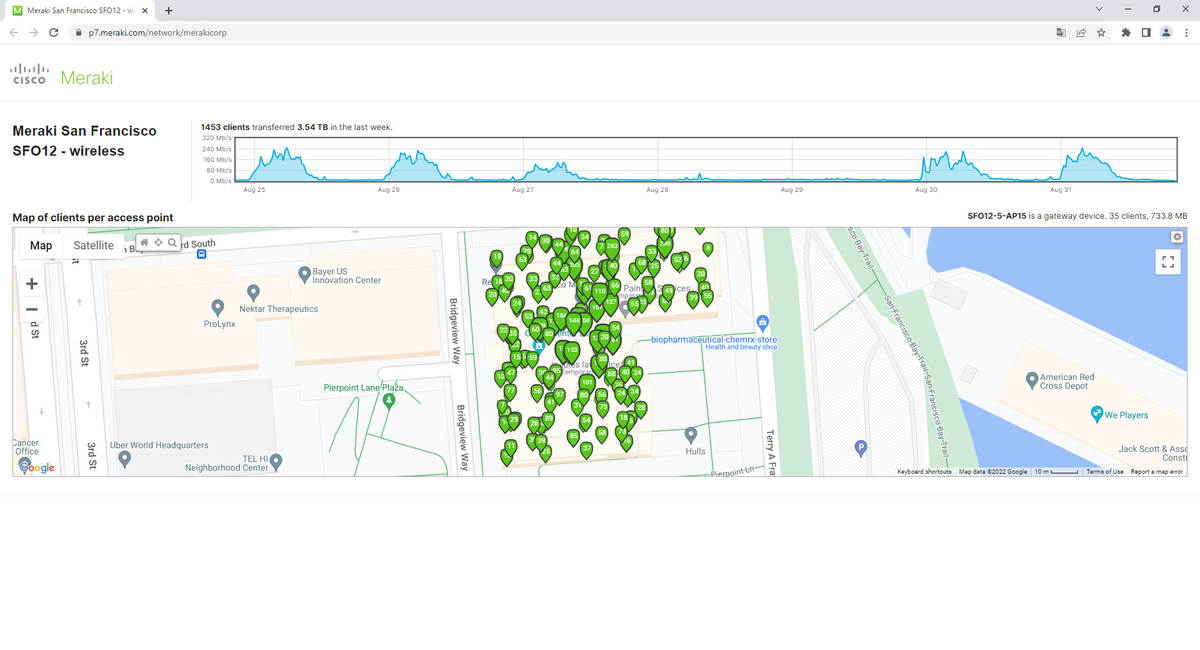

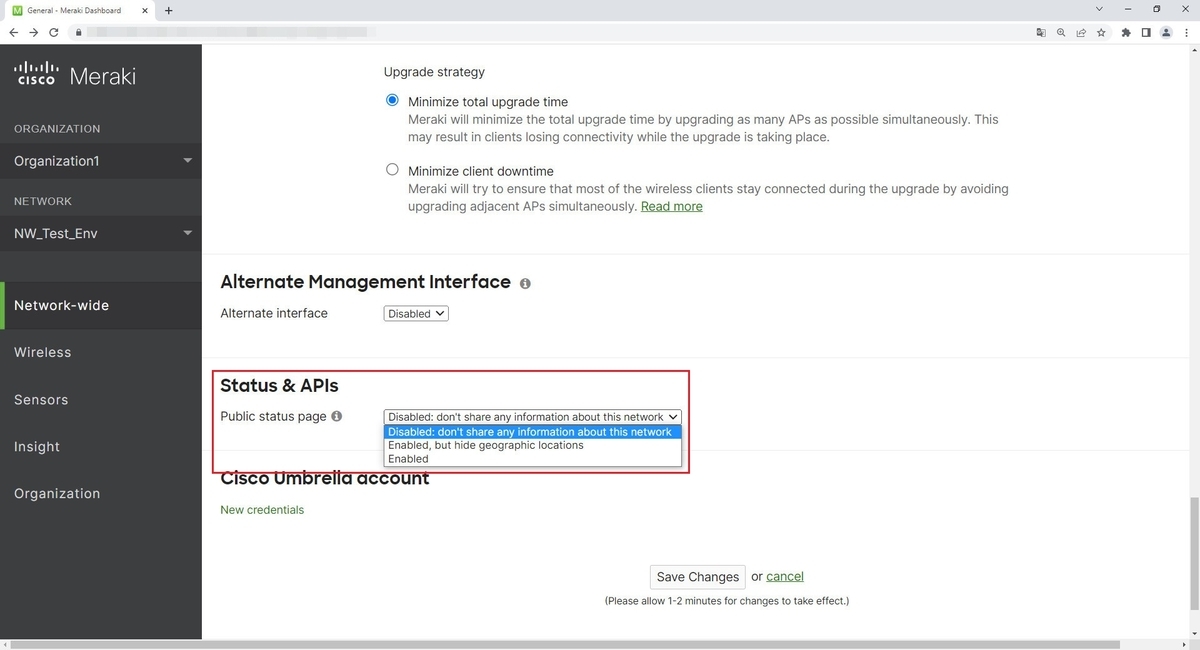

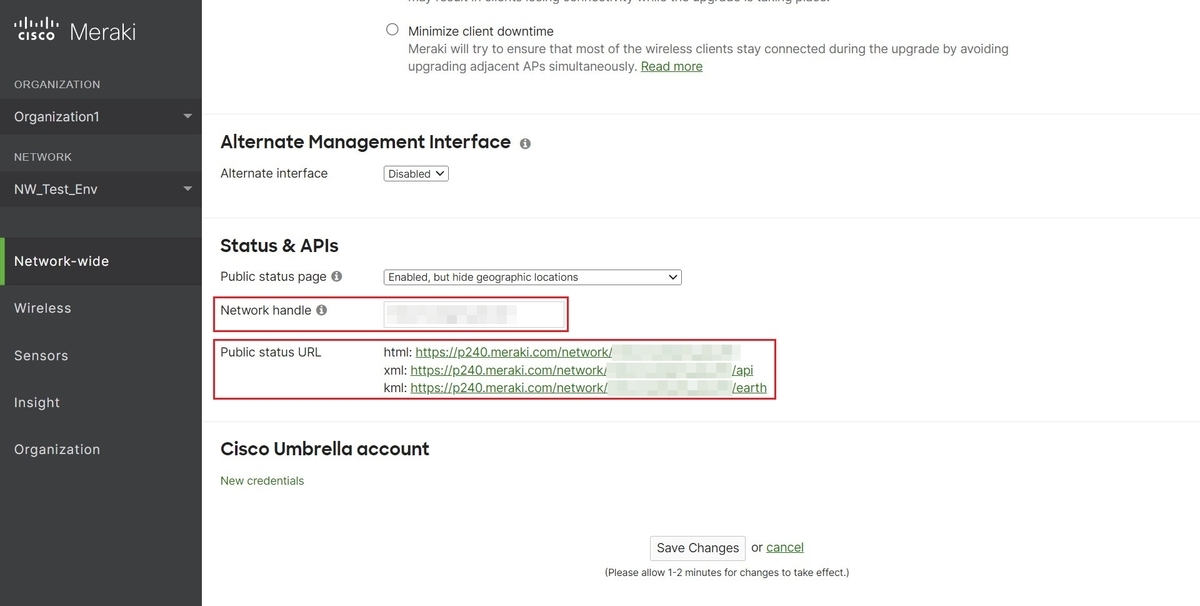

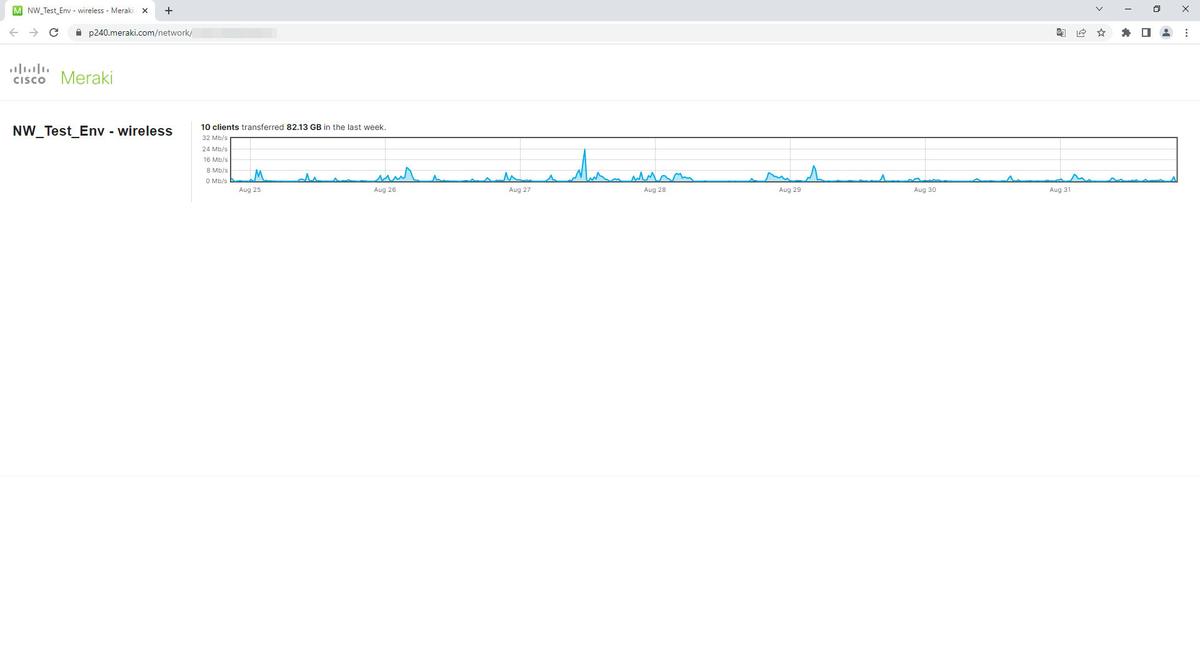

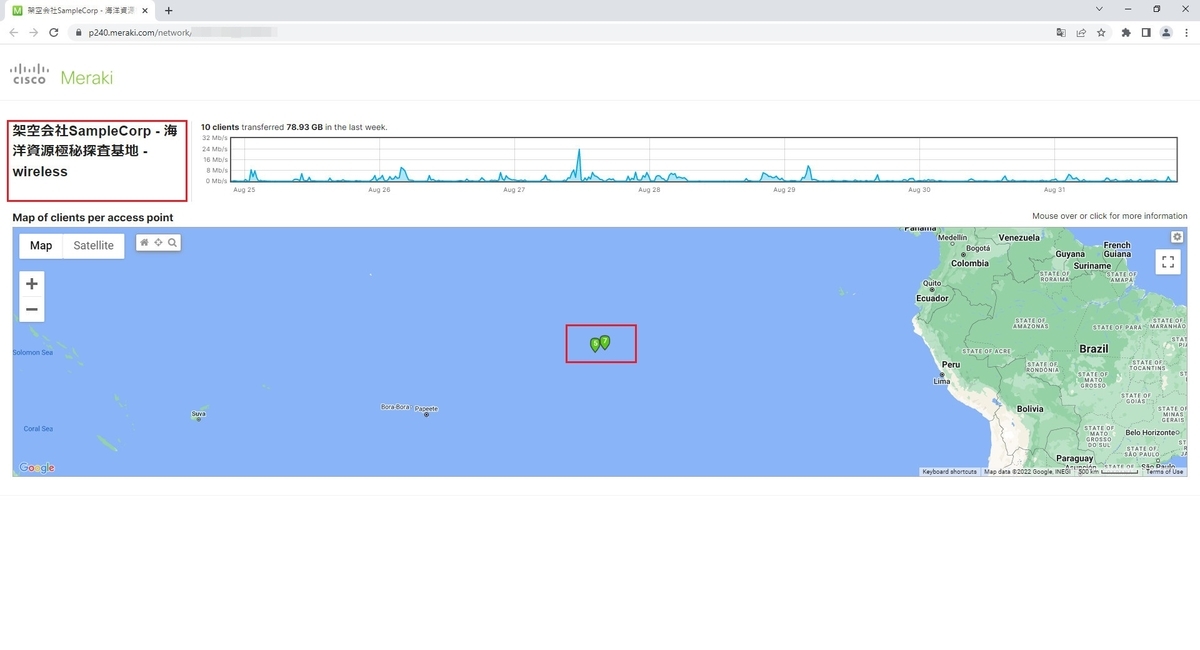

実際の画面

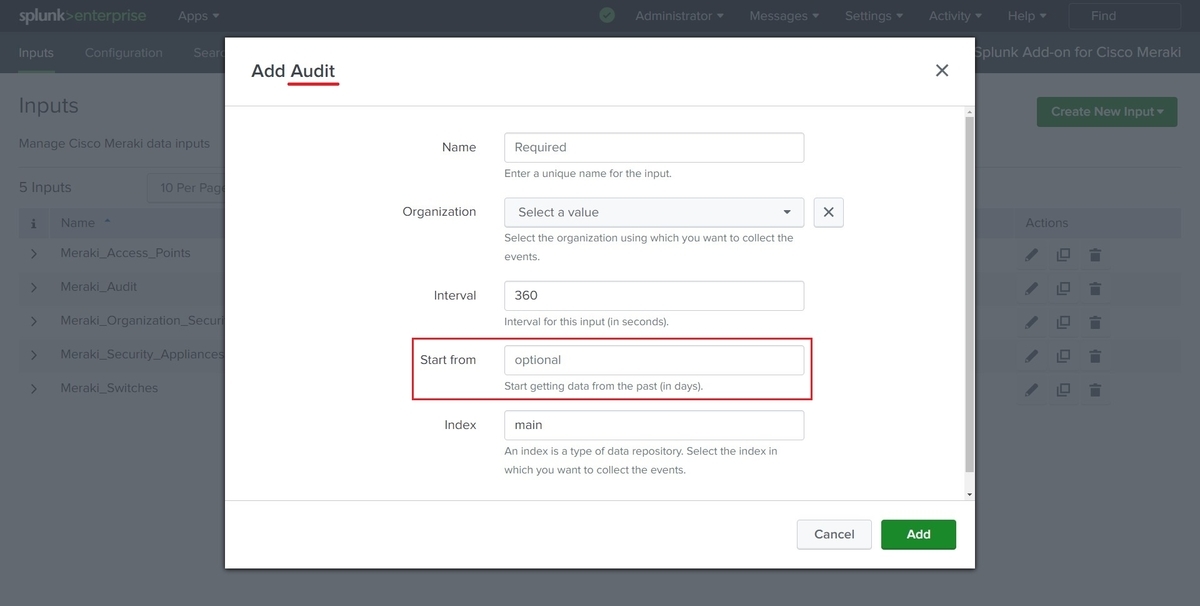

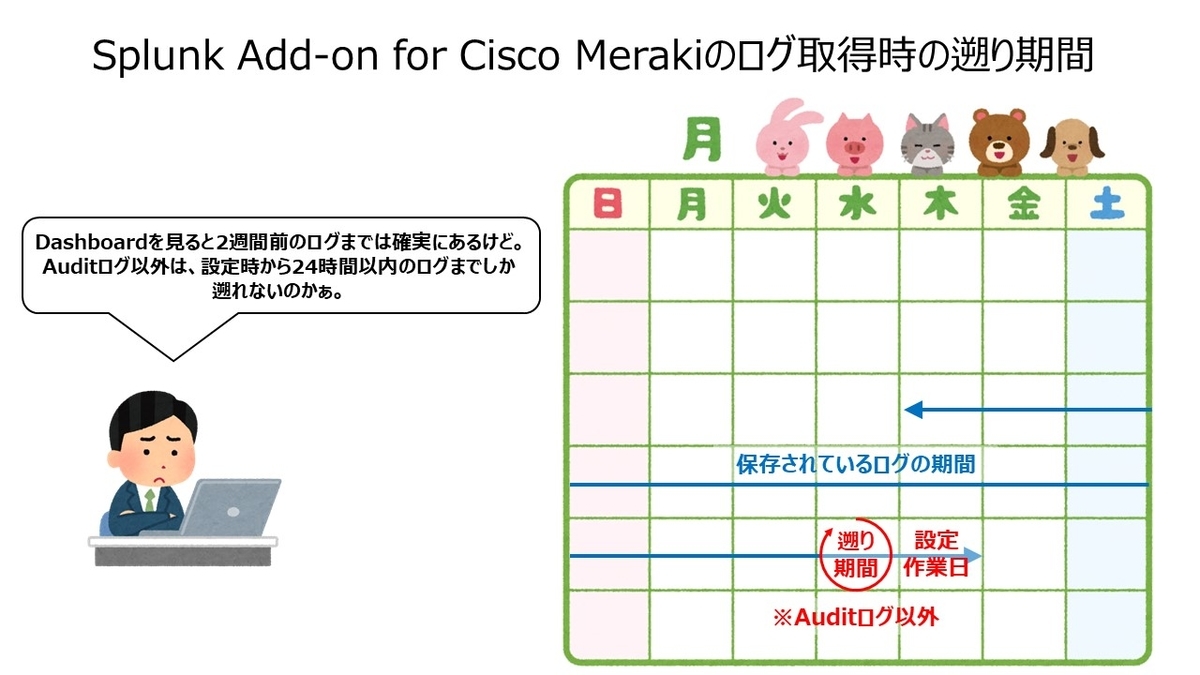

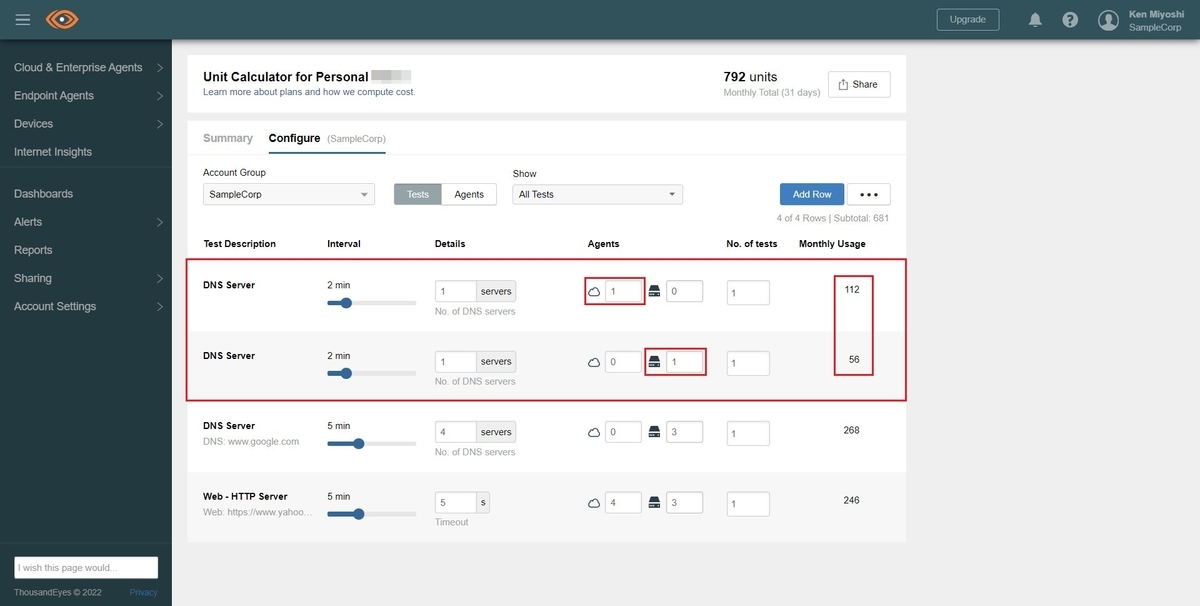

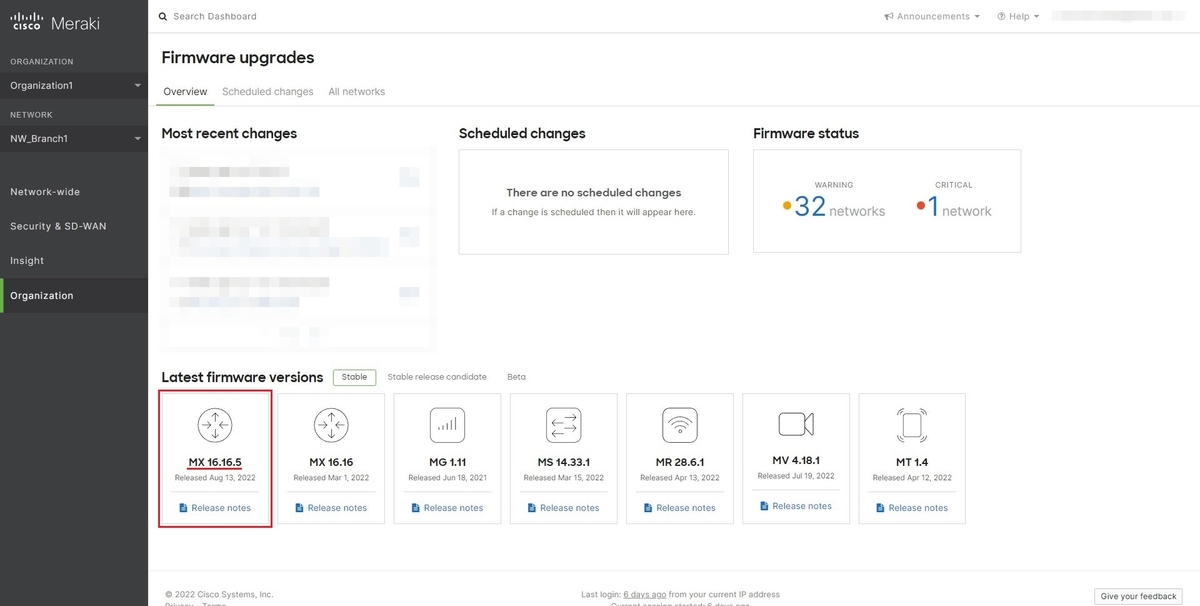

Patch Releaseが存在する場合は、メニュー:

Organization > Firmware upgradesに表示されます。

Firmware upgrades画面でのPatchの表示 Patch Releaseは自動でUpgradeのスケジューリングがされる場合と、スケジューリングがされない場合があります。

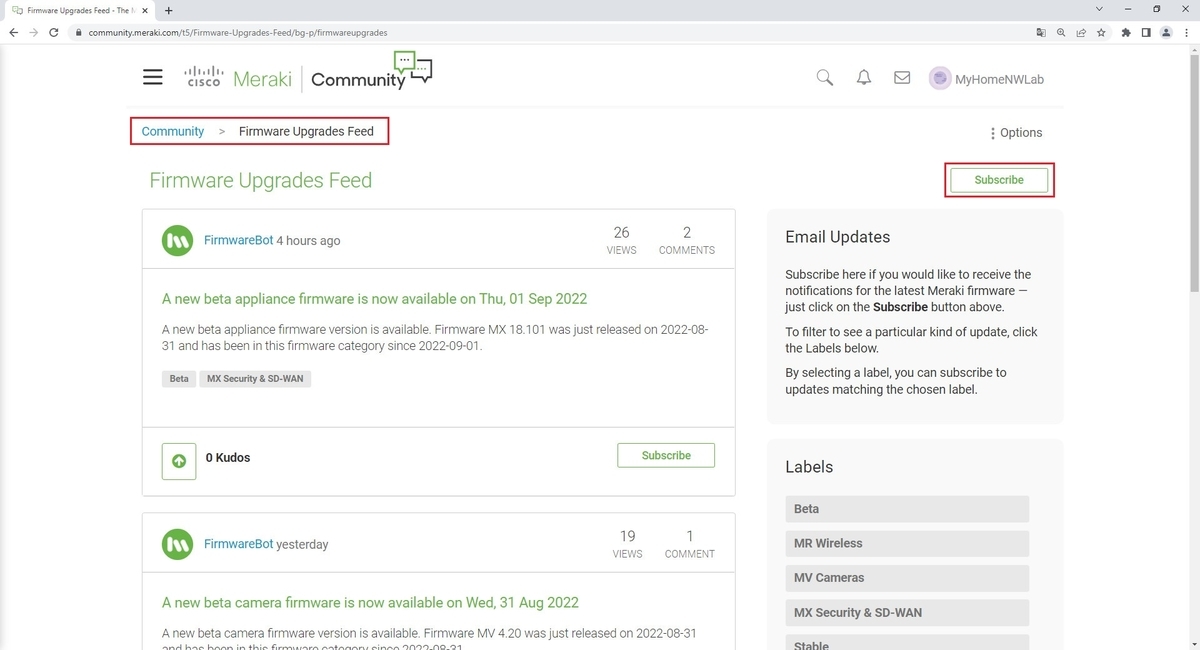

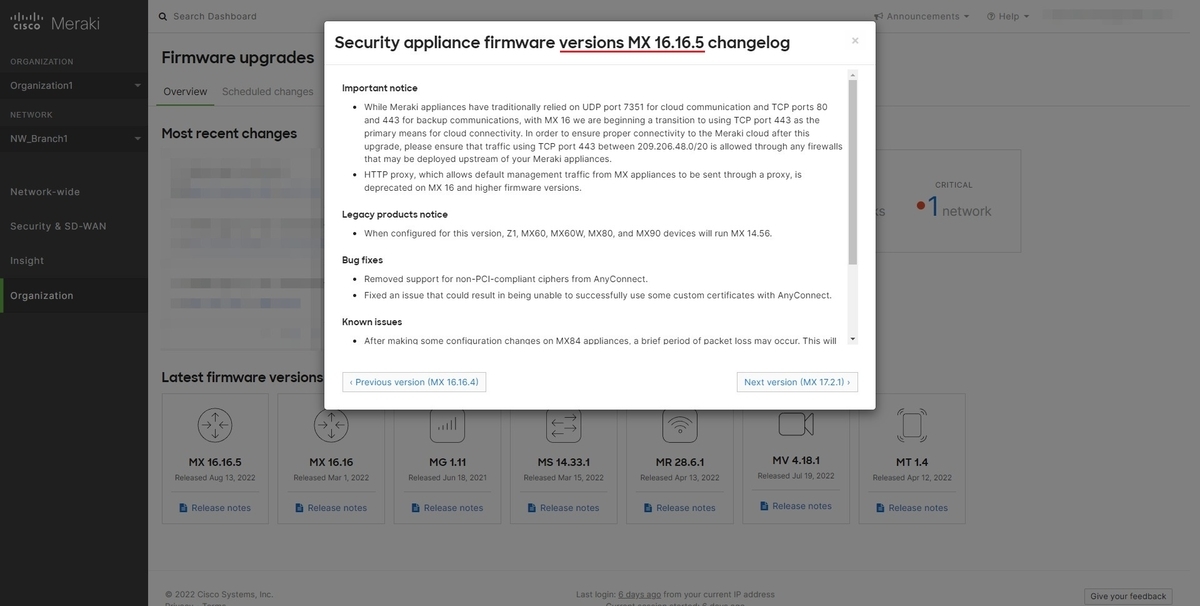

Patchの自動スケジューリング Patch Releaseの適用判断はRelease notesなどを見て行ってください。Meraki Communityで他のMeraki Userの声を聴く方法もあるかと存じます。

PatchのFirmwareのRelease notes

補足

Merakiはクラウド管理型の製品であるため、Merakiデバイスの健全な状態を維持するには、Meraki Cloud側の進化に追従するようにMerakiデバイス側のFirmwareもUpgradeしていく必要があります。 そのため、自動でスケジューリングされるか否かがエンジニア チームの一存である点が気に食わなくて、サービス断時間の影響を執拗に気にするのであれば、そもそもMerakiの導入に向いていない可能性があります。 重要性があるからこそ自動スケジューリングでUpgradeが促されて、環境に依存しやすいものはUser側の判断が尊重されていると捉えるべきです。

Merakiの導入においてサービス断を執拗に気にされるケースをよく見かけるので、本記事内でも執拗に補足しております。

関連ドキュメント

本記事の執筆時点 (2022年09月頃)ではドキュメントにPatchに関する明確な記述がなかったため、サポートに問い合わせ確認を行っております。

(追記: Documentation Digest: October 28th - November 13th によると2023年10月頃に更新されました。)

下記は当時の内容の引用です。

Meraki Firmware Conventions

Meraki firmware nomenclature is the same across products and consists of a major and minor number as part of the name. The firmware version is named using the format given below:<Product Name> <Major Firmware Version>.<Minor Firmware Version>

Major Versions

A new major firmware is released with the launch of new products, technologies and/or major features. New major firmware may also include additional performance, security and/or stability enhancements.

Minor Versions

A new minor firmware version is released to fix any bugs or security vulnerabilities encountered during the lifecycle of a major firmware release.

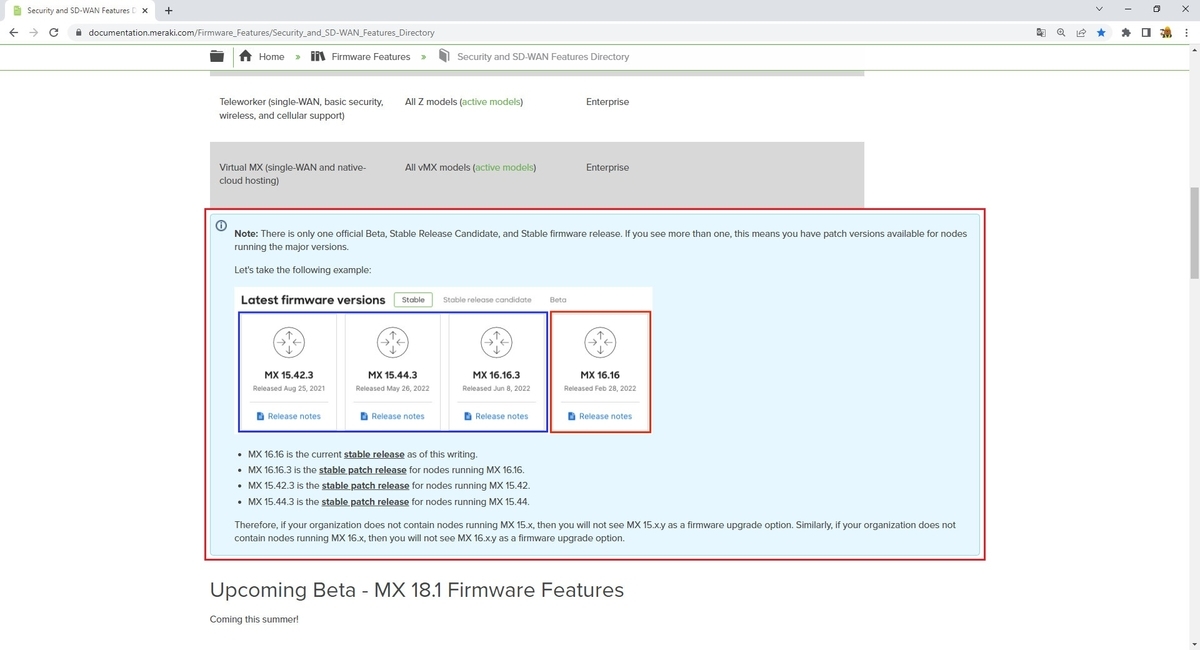

Meraki firmware release cycle consists of three stages during the firmware rollout process namely beta, release candidate (RC) and stable firmware. This cycle is covered in more detail in the Meraki Firmware Development Lifecycle section of this document.

下記のドキュメントにはPatch ReleaseのFirmware Upgrade Optionに関する記載はありました。(2022年09月20日に追記)

documentation.meraki.com