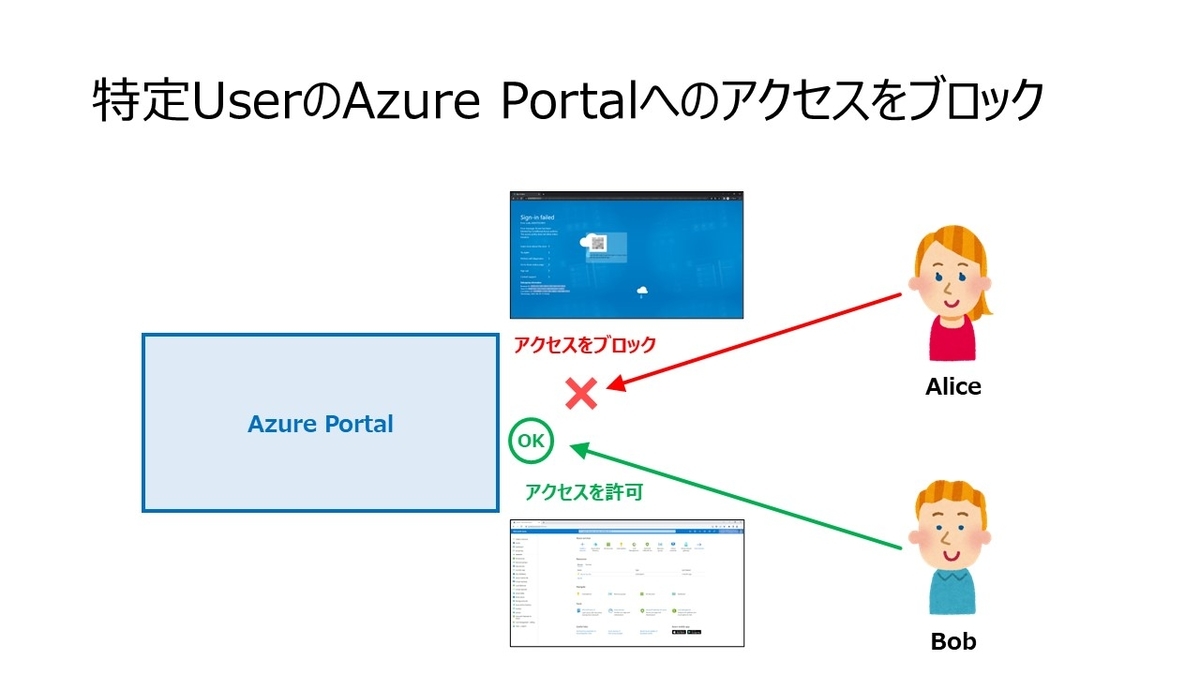

特定UserやGroupからのAzure Portal (https://portal.azure.com/) へのアクセスをブロックする設定方法を記載します。

一般的に考えうるセキュリティ設計だと、権限が必要なアカウント (例: 管理者アカウント)のみからAzure Portalへのアクセスを許可して、その他の権限が不要なアカウントからのアクセスはブロックするのが想定されます。 ですが、本記事内では検証用途で設定を行うため、特定UserやGroupからのアクセスを対象にしてブロックします。

Conditional Access (条件付きアクセス)の設定要件

Azure Portalへのアクセスを制御は Conditional Access (条件付きアクセス)を用いて行います。

Conditional Access でポリシーを有効化するにあたっては Enable security defaults の設定を事前に No にして無効化しておく必要があります。

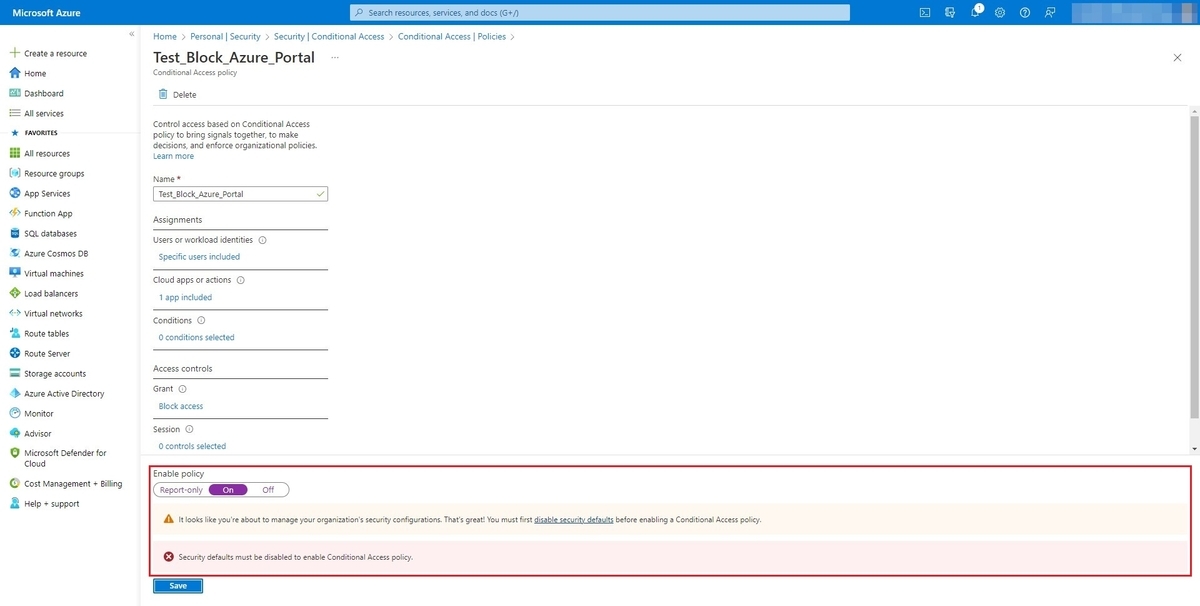

Enable security defaults を無効化せずに Conditional Access の設定を行った場合は、下記のようなエラーが表示されます。

It looks like you're about to manage your organization's security configurations. That's great! You must first disable security defaults before enabling a Conditional Access policy.

Security defaults must be disabled to enable Conditional Access policy.

Enable security defaults の設定に関する注意点

Enable security defaults を不用意に No に設定すると、Microsoft 365テナントのセキュリティ低下を招く可能性があります。

そのため影響範囲やセキュリティ設計を踏まえた上で設定変更を行ってください。

筆者の場合は、Azure Portalへのブロック方法の確認を行いたかっただけであるため、一時的に Enable security defaults の設定変更を行いました。

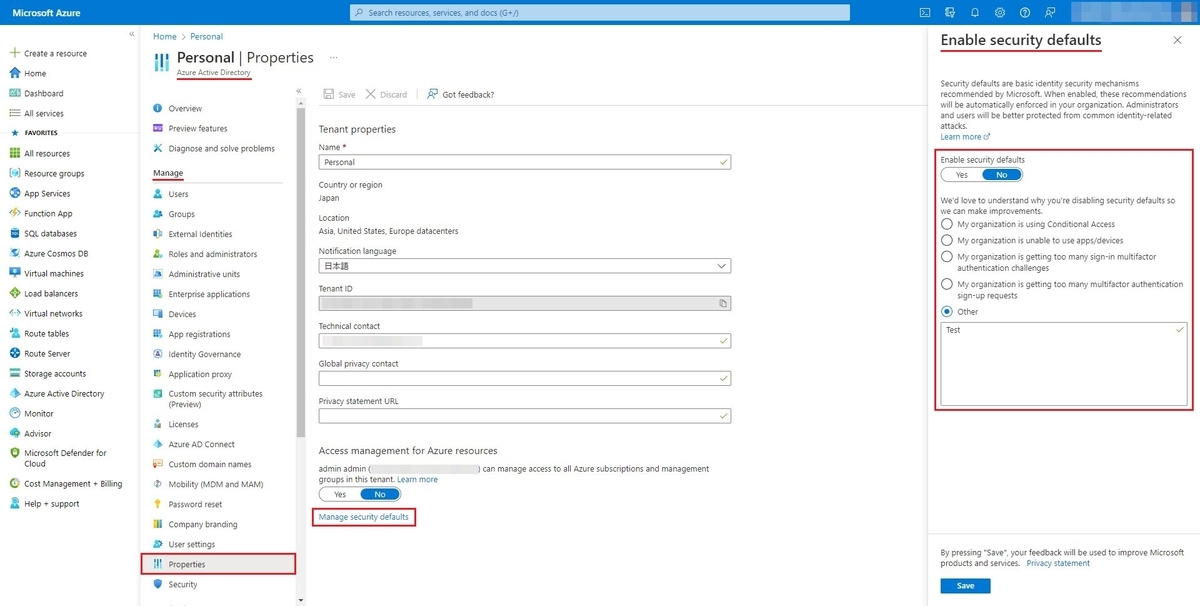

Enable security defaults の設定箇所

Enable security defaults の設定箇所ですが、Azure Active Directory の画面から Manage セクション内の Properties に移動して Manage security defaults のリンクを押下すると表示されます。

Enable security defaults に関する情報

Enable security defaultsに関するMicrosoftのドキュメントは下記になります。Enable security defaultsの設定によって提供される機能は、Japan Azure Identity Support Blog のブログ記事に整理されています。

アカウント セキュリティの重要性の高まりに応じて Enable security defaults は有効化が促される方向に見受けられるため、最新の情報を把握した上で設定変更してください。

設定方法

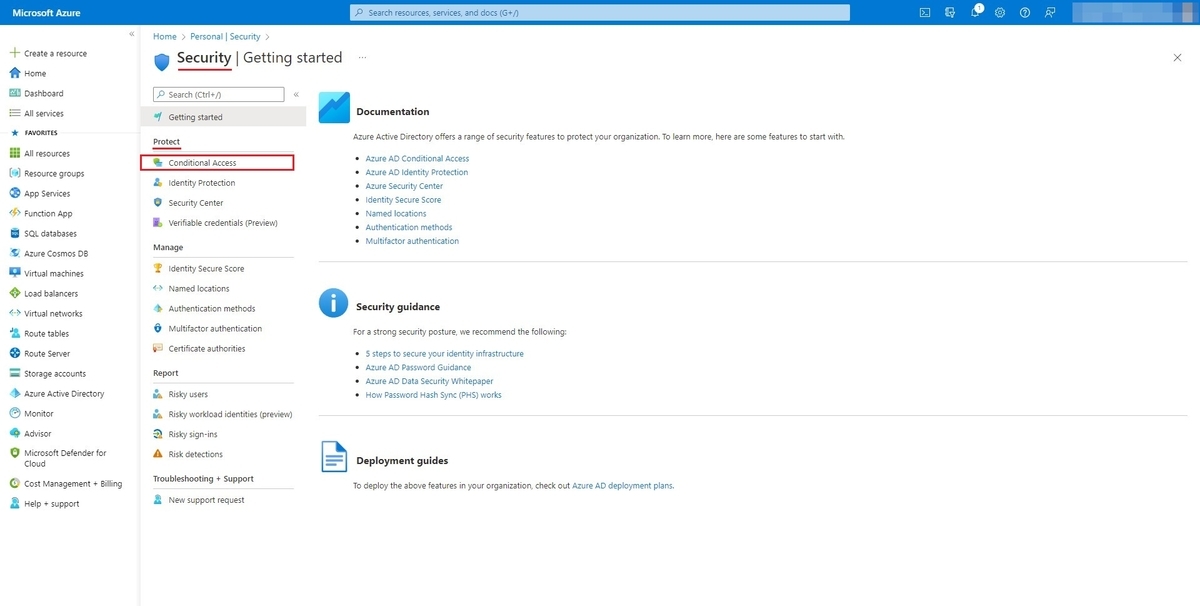

Conditional Access の設定画面への移動

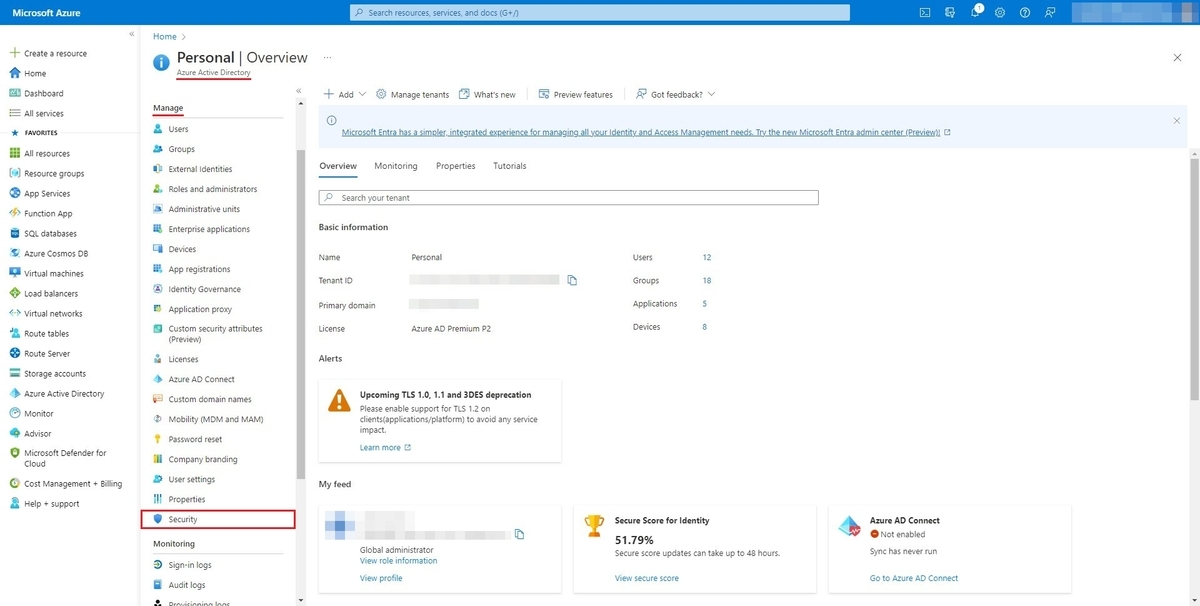

Azure Active DirectoryからManageセクションのSecurityを開きます。

Manage セクションの Security Securityの画面からProtectセクションのConditional Accessを開きます。

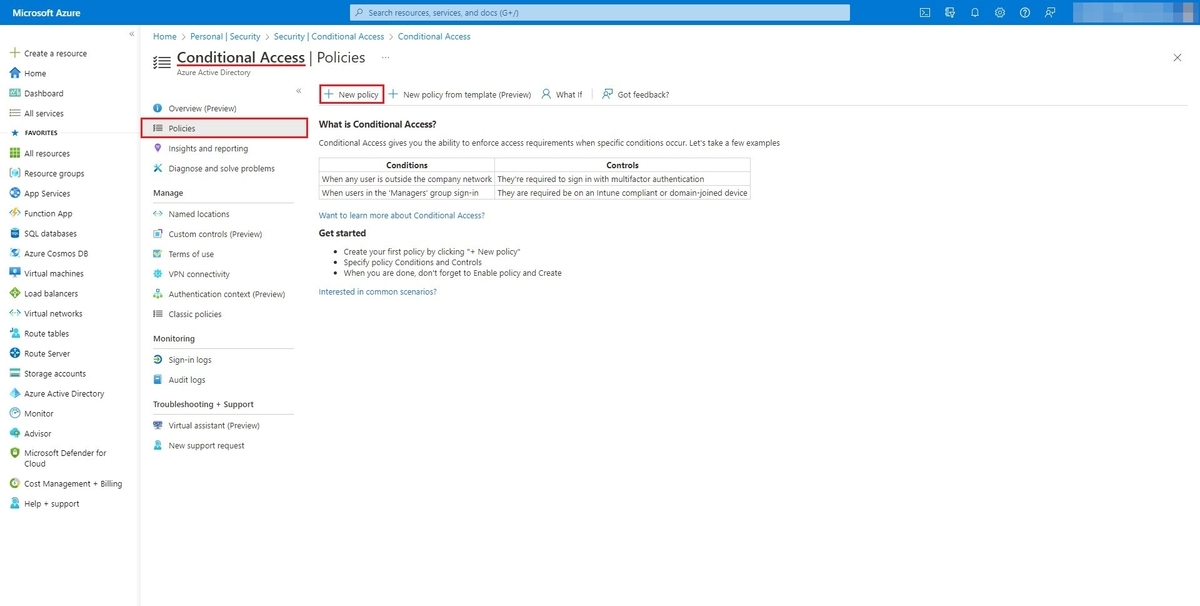

Protect セクションの Conditional Access Conditional Accessの画面からPoliciesを開き、New policyを押下してポリシー (Conditional Access policy)を作成します。

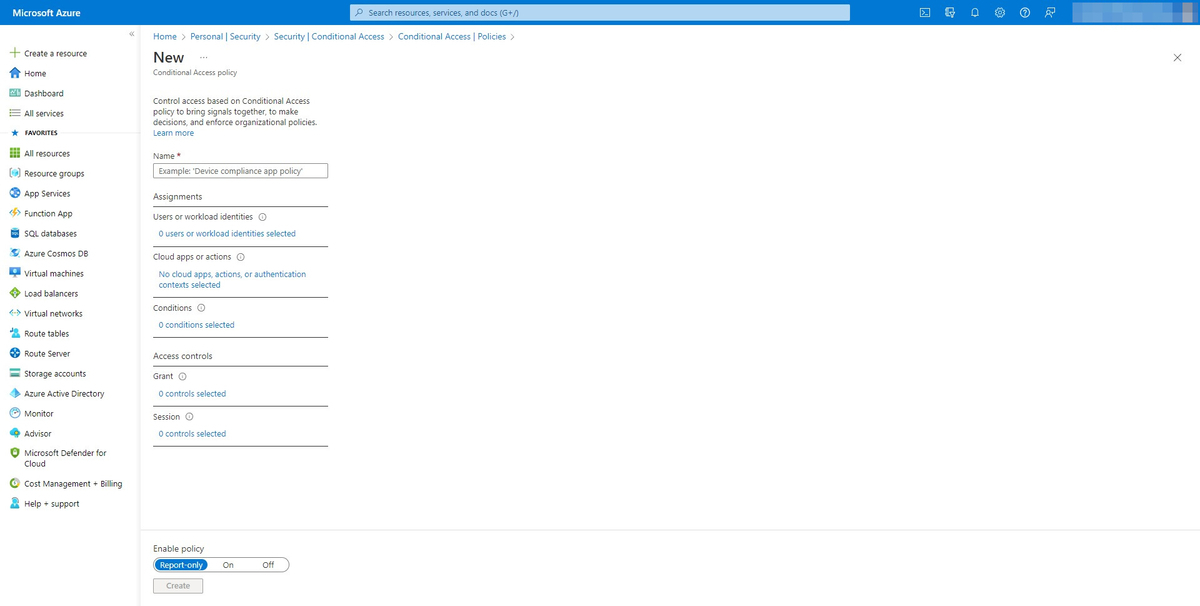

Conditional Access policy の設定

Conditional Access policy の設定を順に行っていきます。

未指定状態の Conditional Access policy の画面 Nameには任意の名称を指定します。本記事ではTest_Block_Azure_Portalとしています。

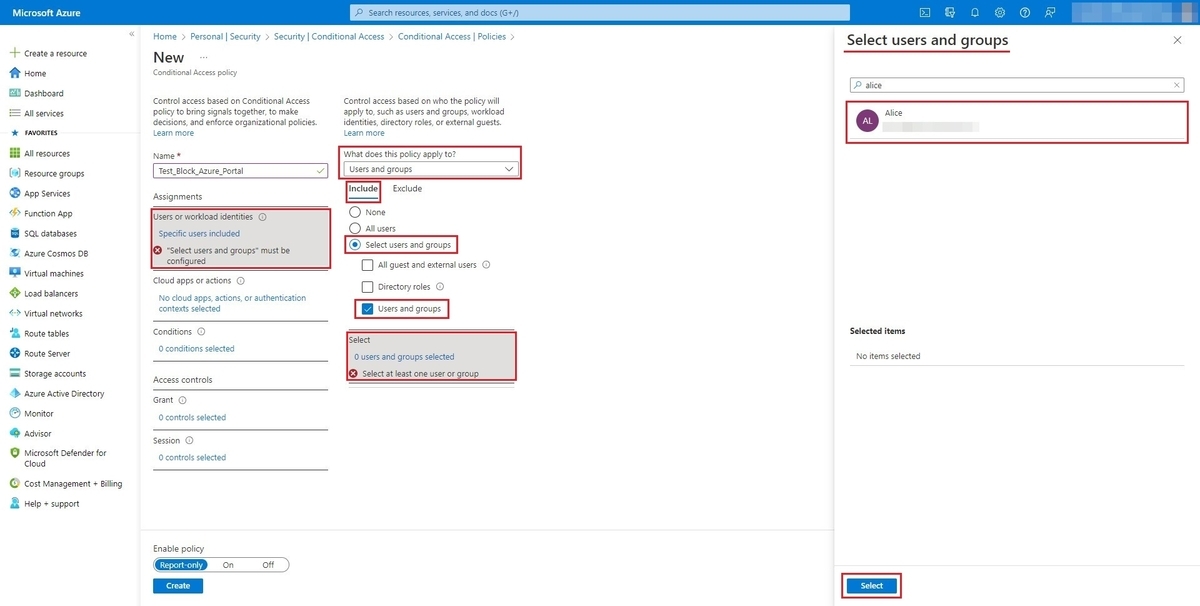

Name の指定 特定のUserやGroupを対象とするために

Users or workload identitiesの設定を行います。

Users or workload identities の設定 What does this policy apply to?がUsers and groups(デフォルトで選択)になっているのを確認します。IncludeからSelect users and groupsのラジオ ボタンを指定して、Users and groupsにチェックを入れて任意のUserやGroupを指定します。本手順では、ブロック対象となるUserやGroupを指定してください。 対象UserやGroupからのアクセスが許可されるか、ブロックされるかは

Grantの設定に依存します。そのため、Grantの設定次第でブロック対象ではなく許可対象にもなり得る点に留意してください。

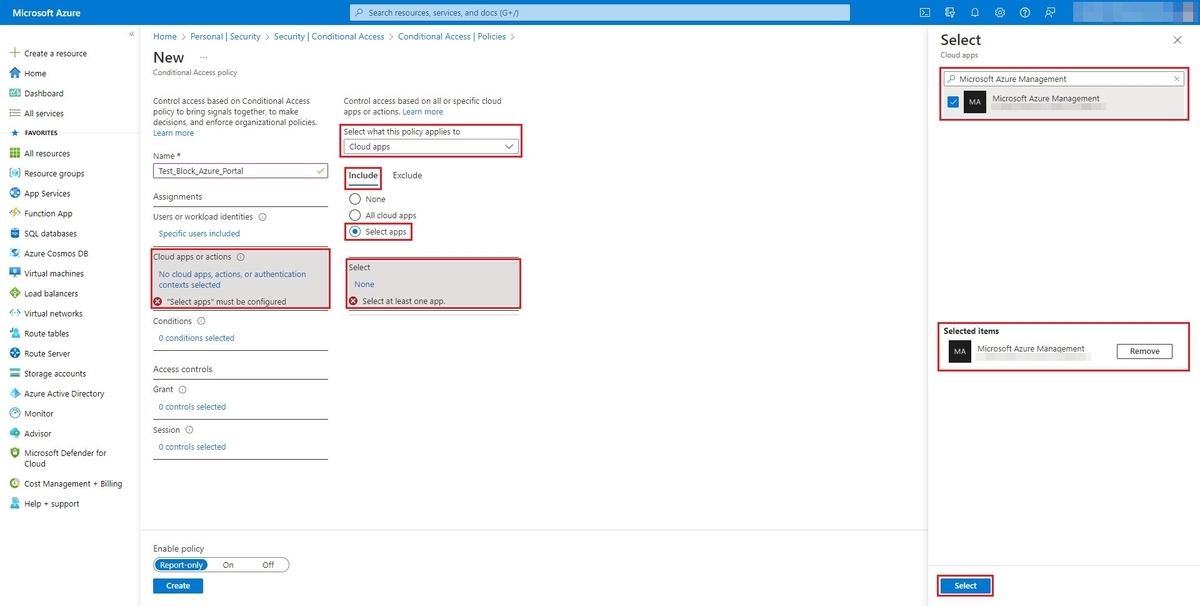

対象のCloud appsを選択するため、

Cloud apps or actionsの設定を行います。

Cloud apps or actions の設定 Select what this policy applies toがCloud apps(デフォルトで選択)になっているのを確認します。IncludeからSelect appsのラジオ ボタンを指定して、SelectからMicrosoft Azure Managementを指定します。

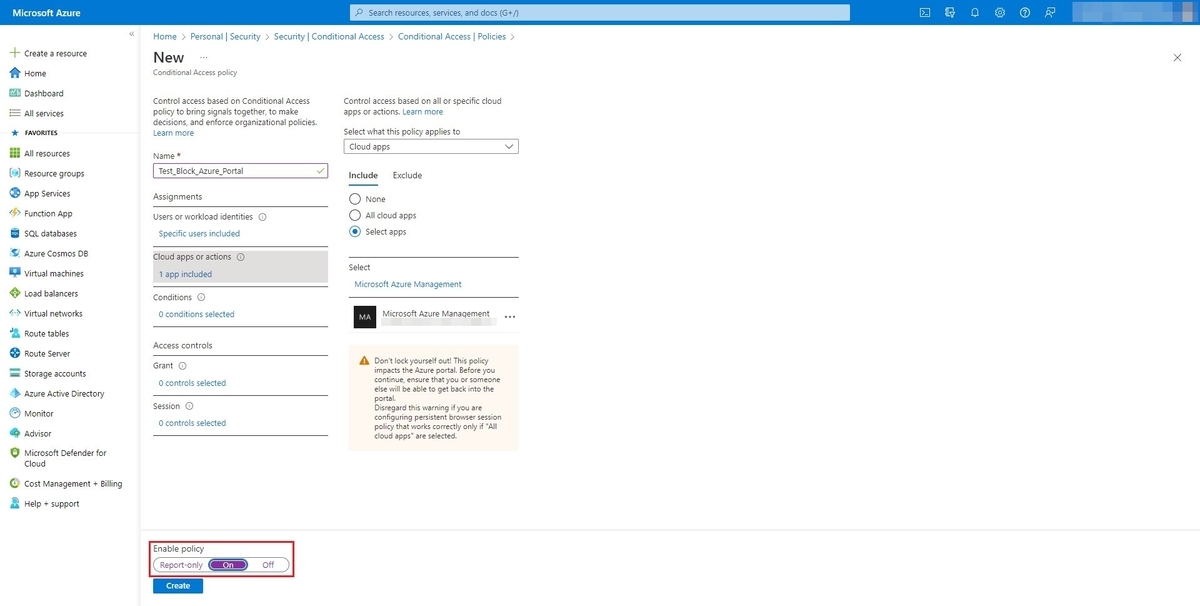

Enable policyをOnにしてCreateボタンを押下します。

Enable policy: On

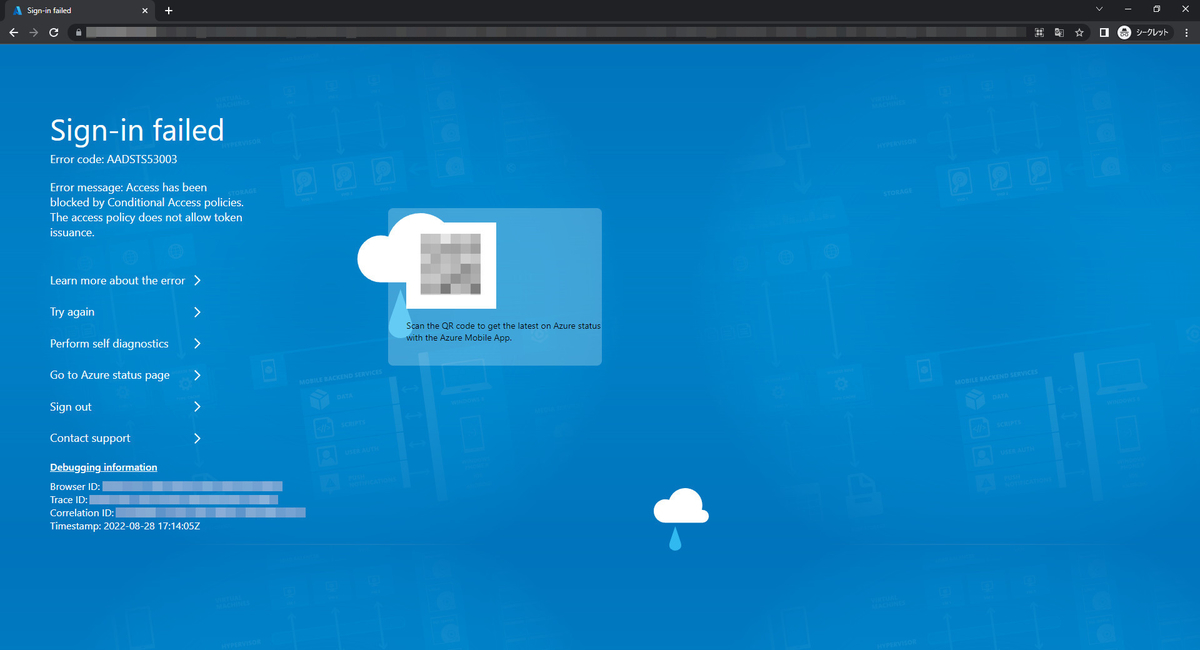

Azure Portalのブロック画面

下記はAzure Portalへアクセスしてブロックされた際の画面です。

ブロックされた際のエラーは下記のように表示されます。

Sign-in failed Error code: AADSTS53003 Error message: Access has been blocked by Conditional Access policies. The access policy does not allow token issuance.