Meraki MXのSite-to-site outbound firewallはStatefulである点はドキュメントに明示されています。 ですが、DC-DC Failoverの構成にて、非対称ルーティングの状況が生まれた際の挙動は明記されていないためサポートに確認を行いました。(2022年03月頃)

Administrators have the ability to add firewall rules to restrict the traffic flow through the VPN tunnel for a Cisco Meraki MX Security Appliance. Similar to other Meraki firewall options, this firewall is stateful and will only block traffic if it does not match an existing flow.

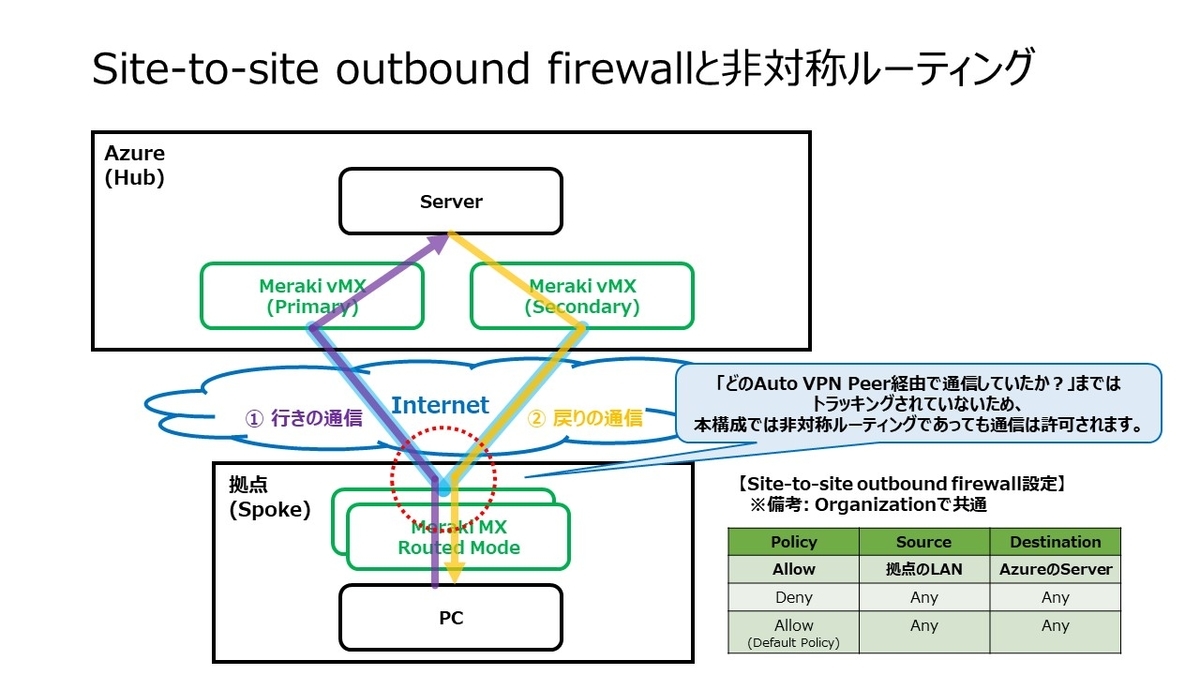

サポートの方によると、Site-to-site outbound firewallでは、Auto VPNのTunnel InterfaceではなくMX内部に適用されるため、 行きと戻りのInterface (Auto VPN Tunnel)が別の経路となる場合でもStaetfulの判定となる仕様とのことでした。

そのため、下記のイメージ図のような構成では、Site-to-site outbound firewallで通信はドロップしない[通信は許可される]のが期待動作となります。

補足ですが、DC-DC Failoverの構成では、SpokeからのHubの通信は「Hubに対する優先度」によって一意に決まります。

それとは対照的に、HubとなるDCやPublic Cloud側は、内部のルーティング設計次第でHubからSpokeへの通信をPrimaryとSecondaryのMXのどちら経由でもルーティングが可能になります。

そして、Public Cloud環境のAzureやAWSでは、vMXの冗長化の切り替えスクリプトを用意する設計パターンがあるため、

スクリプトの実装と障害状況により、さらに非対称ルーティングが生まれる可能性が高くなります。

そのため、非対称ルーティングになってしまった通信がドロップしないのは、考え方によっては制約が緩和されているとも受け取れます。

しかしながら、非対称ルーティングの構成では、経路上の他のFirewallなどでドロップされる可能性があったり。

非対称ルーティングに伴う通信フローの煩雑化により、環境の把握やトラブル シューティングが困難になる可能性があるので、非対称ルーティングの構成が推奨されているわけではありません。

当たり前のことですが、「できる。」と「できるけど、するべきか?」は違います。その点を留意しての設計が必要になってきます。