目次

概要

Meraki MXのIDS/IPSの検知テストで、DNS Queryを用いた方法を紹介します。

まず前提情報となりますが、Meraki MXはIDS/IPS機能にSnortを内部的に使用しています。

そのSnortには、疑わしいTop Level Domain (TLD)へのDNS Queryを検知するルールがあるためテストに活用します。

備考: 取得のしやすいDNSのドメインは、有名なドメインに偽装するなどして攻撃者に悪用されているケースがあります。

「疑わしいTop Level Domain (TLD)」に関するSnortのルールは、 下記の検索ページで確認できるため任意のルールを対象に検知テストを行います。

Snort - Network Intrusion Detection & Prevention System

https://www.snort.org/search?query=INDICATOR-COMPROMISE+Suspicious+dns+query

検索ワード例: INDICATOR-COMPROMISE Suspicious dns query

本記事では .tk ドメインに対する下記のルールを検知テストの対象とします。

Snort - Rule Docs

https://snort.org/rule_docs/1-39867

Alert Message:

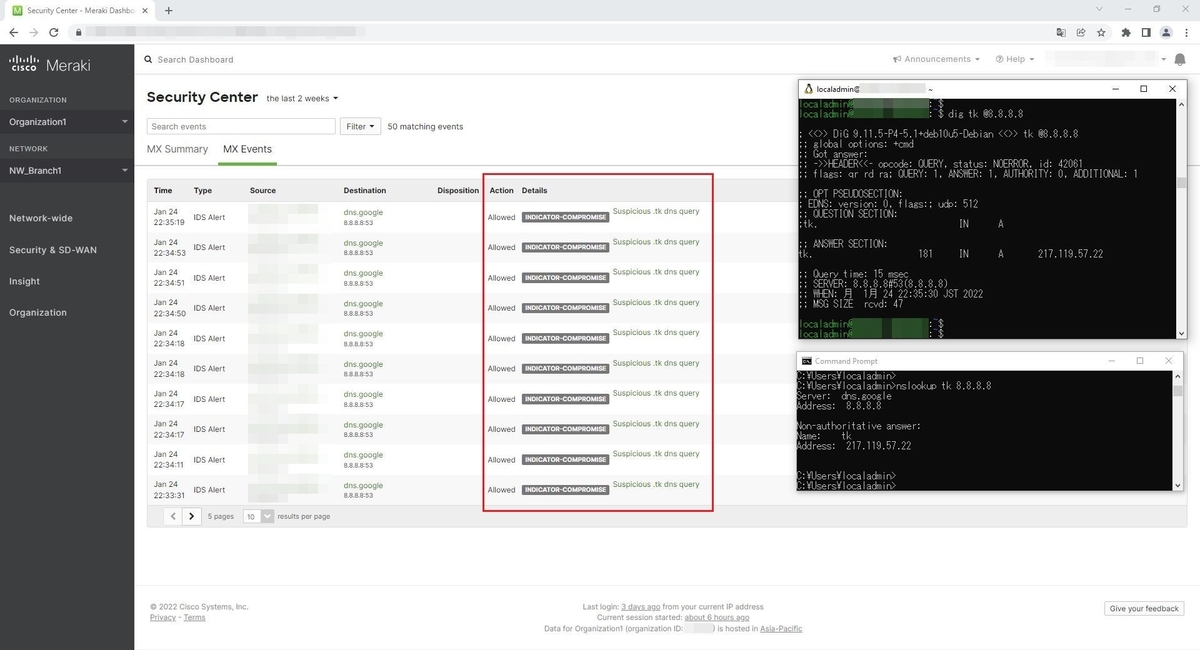

INDICATOR-COMPROMISE Suspicious .tk dns query

検知テストのコマンド例

上記の例では、Meraki MXを経由してInternet側に抜けるようにGoogle Public DNS (8.8.8.8)を指定しています。

また、疑わしき特定ドメインに対してのDNS Queryを避けるために、Top Level Domainの .tk ドメインに対して名前解決を行っております。

検知テスト時のログ

Modeが Detection と Prevention の2パターンで確認を行った際のログを参考情報として掲載します。

検証時の情報

- Model: Meraki MX67W

- Version: MX 15.44

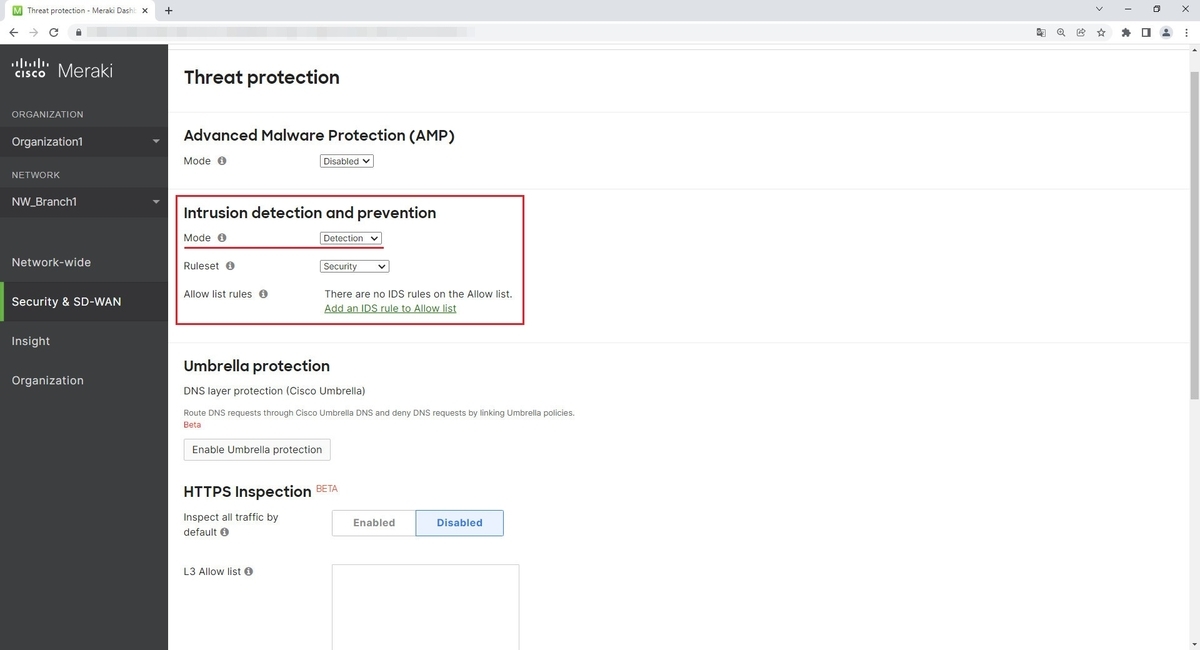

Intrusion detection and preventionのRuleset設定:Security

Ruleset DNS Queryのルールは下記のドキュメントを参照すると Blacklist のCategoryに属するようであるため、Ruleset の

BalancedかSecurityに該当するようです。Threat Protection - Cisco Meraki

https://documentation.meraki.com/MX/Content_Filtering_and_Threat_Protection/Threat_ProtectionBlacklist: Rules for URIs, user agents, DNS hostnames, and IP addresses that have been determined to be indicators of malicious activity.

Mode: Detection

Mode: Detection では、不正な通信は検知をするのみでブロックはしないためDNSレコードが引けます。

Mode: Prevention

Mode: Prevention では、不正な通信をブロックするためDNSレコードが引けなくなります。

検知後のAllow list rulesの状態

不正な通信を検知やブロックすると、Allow list rulesにSnortのルールが表示されます。

もし正常な通信が誤検知されてブロックされてしまう場合は、Allow list rulesにSnortのルールを登録して許可します。

なお、検知していないSnortのルールは表示されません。

関連ドキュメント

Meraki MXのIDS/IPS機能の関連ドキュメントは下記になります。

Threat Protection - Cisco Meraki

https://documentation.meraki.com/MX/Content_Filtering_and_Threat_Protection/Threat_Protection