概要

Meraki MXでOutbound方向のアクセス可否のログを取得したい場合は、

Syslog servers の Roles で Flows を指定をしたうえで、Outbound rules または Site-to-site outbound firewall の Syslog オプションにチェックを入れる必要があります。

しかし、Flows を指定すると ip_flow_start と ip_flow_end のFlowログが(アクセス可否のログとは別に)出力されるため、ログの肥大化を避ける場合はサポートへ依頼しての無効化が必要になります。

該当する公式ドキュメントは Syslog Server Overview and Configuration の Flows のセクションになります。

Flowログの無効化に関しては公式ドキュメントに明確な記載がないようであったため、2022年03月頃にサポートへ問い合わせたうえで実機で挙動の確認をしました。

また、Inbound rules にも Syslog オプションがありますが、Inbound rules はサポートへ有効化の依頼が必要な機能であるため本記事内では取り扱いません。

ログ出力のサンプル

ip_flow_start と ip_flow_end がどのように出力されるのか比較するためのサンプルを掲載します。

Flowログとアクセス可否のログの混在

Mar 16 08:16:21 10.255.11.254 1647352121.770117590 MX67W flows src=10.255.11.1 dst=8.8.8.8 mac=**:**:**:**:**:** protocol=tcp sport=58613 dport=443 pattern: allow tcp && (dst 8.8.8.8/32) Mar 16 08:16:21 10.255.11.254 1647352121.770165190 MX67W ip_flow_start src=10.255.11.1 dst=8.8.8.8 protocol=tcp sport=58613 dport=443 translated_src_ip=10.255.201.2 translated_port=58613 Mar 16 08:17:14 10.255.11.254 1647352174.852326694 MX67W ip_flow_end src=10.255.11.1 dst=8.8.8.8 protocol=tcp sport=58574 dport=443 translated_src_ip=10.255.201.2 translated_port=58574 Mar 16 08:17:37 10.255.11.254 1647352198.071691414 MX67W flows src=10.255.11.1 dst=1.1.1.1 mac=**:**:**:**:**:** protocol=tcp sport=58621 dport=443 pattern: deny tcp && (dst 1.1.1.1/32) Mar 16 08:17:38 10.255.11.254 1647352199.080955614 MX67W flows src=10.255.11.1 dst=1.1.1.1 mac=**:**:**:**:**:** protocol=tcp sport=58621 dport=443 pattern: deny tcp && (dst 1.1.1.1/32) Mar 16 08:17:40 10.255.11.254 1647352201.090315974 MX67W flows src=10.255.11.1 dst=1.1.1.1 mac=**:**:**:**:**:** protocol=tcp sport=58621 dport=443 pattern: deny tcp && (dst 1.1.1.1/32) Mar 16 08:17:44 10.255.11.254 1647352205.096665414 MX67W flows src=10.255.11.1 dst=1.1.1.1 mac=**:**:**:**:**:** protocol=tcp sport=58621 dport=443 pattern: deny tcp && (dst 1.1.1.1/32) Mar 16 08:17:52 10.255.11.254 1647352213.099215734 MX67W flows src=10.255.11.1 dst=1.1.1.1 mac=**:**:**:**:**:** protocol=tcp sport=58621 dport=443 pattern: deny tcp && (dst 1.1.1.1/32) Mar 16 08:19:13 10.255.11.254 1647352293.575189734 MX67W ip_flow_end src=10.255.11.1 dst=8.8.8.8 protocol=tcp sport=58601 dport=443 translated_src_ip=10.255.201.2 translated_port=58601

Flowログの出力を無効化時

Mar 18 19:14:06 10.255.11.254 1647564404.147778219 MX67W flows src=10.255.11.1 dst=8.8.8.8 mac=**:**:**:**:**:** protocol=tcp sport=51260 dport=443 pattern: allow (dst 8.8.8.8/32) Mar 18 19:14:46 10.255.11.254 1647564443.635272872 MX67W flows src=10.255.11.1 dst=1.1.1.1 mac=**:**:**:**:**:** protocol=tcp sport=51266 dport=443 pattern: deny (dst 1.1.1.1/32) Mar 18 19:14:47 10.255.11.254 1647564444.648729352 MX67W flows src=10.255.11.1 dst=1.1.1.1 mac=**:**:**:**:**:** protocol=tcp sport=51266 dport=443 pattern: deny (dst 1.1.1.1/32) Mar 18 19:14:49 10.255.11.254 1647564446.650971792 MX67W flows src=10.255.11.1 dst=1.1.1.1 mac=**:**:**:**:**:** protocol=tcp sport=51266 dport=443 pattern: deny (dst 1.1.1.1/32) Mar 18 19:14:53 10.255.11.254 1647564450.651563792 MX67W flows src=10.255.11.1 dst=1.1.1.1 mac=**:**:**:**:**:** protocol=tcp sport=51266 dport=443 pattern: deny (dst 1.1.1.1/32) Mar 18 19:15:01 10.255.11.254 1647564458.657929952 MX67W flows src=10.255.11.1 dst=1.1.1.1 mac=**:**:**:**:**:** protocol=tcp sport=51266 dport=443 pattern: deny (dst 1.1.1.1/32)

関連設定

Outbound方向でのアクセス制御は、Outbound rules と Site-to-site outbound firewall の2つの設定方法があるため、Syslog出力を有効化する設定箇所も分かれます。

アクセス制御の観点が異なる点に留意してください。

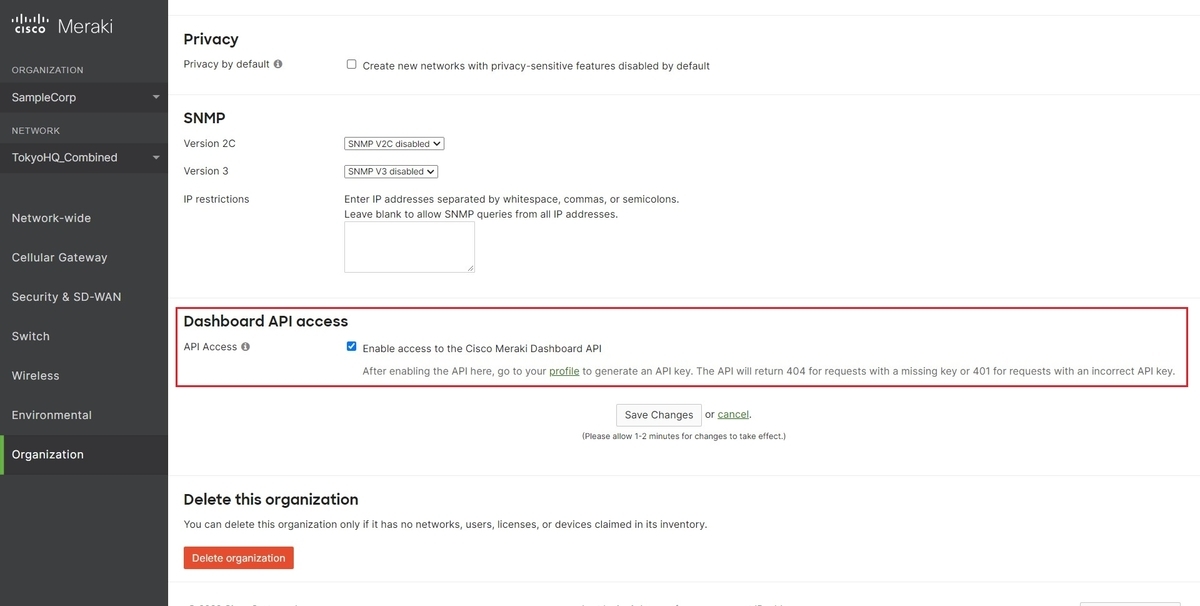

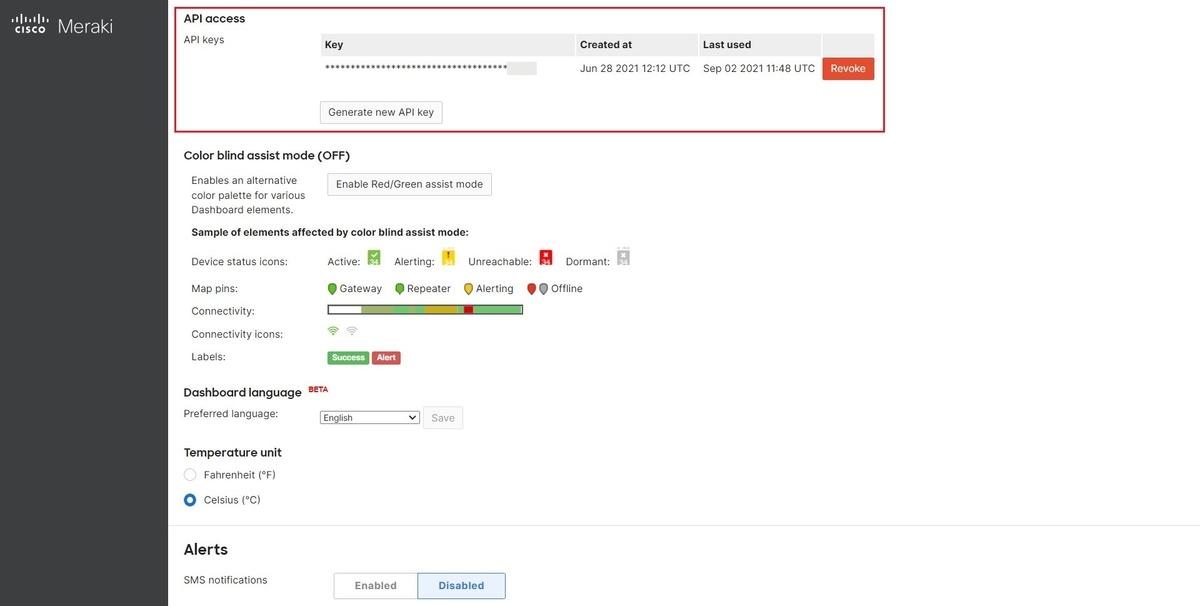

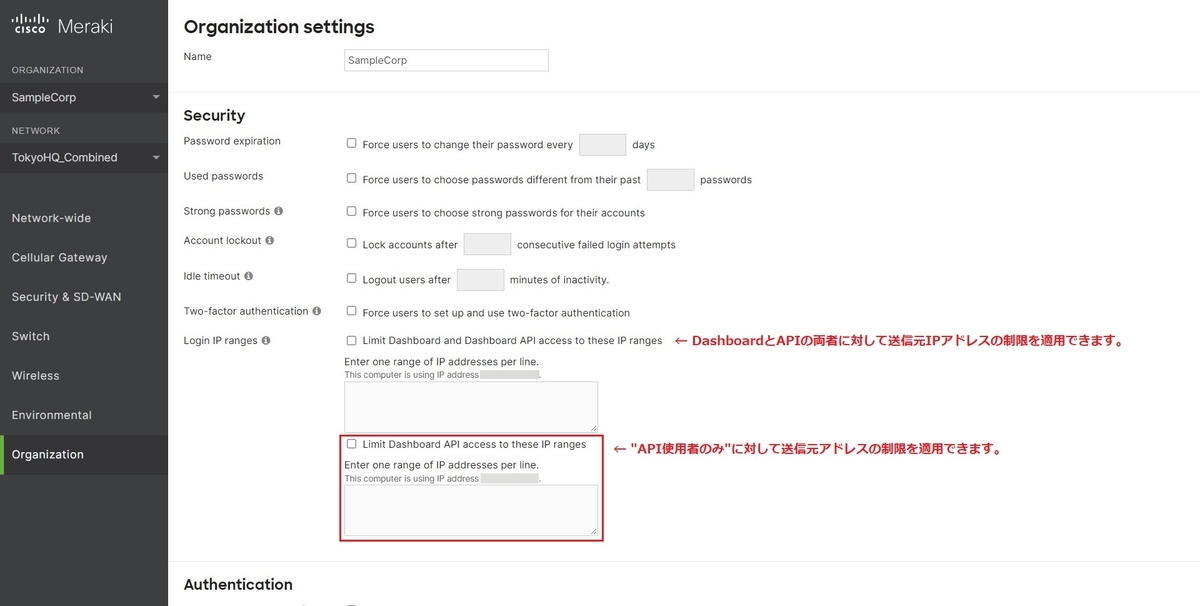

Syslog servers の設定

Syslogのログ種別はいくつかありますがアクセス可否のログを取得したい場合は、

メニュー: Network-wide > General の設定項目: Syslog server で Roles に Flow を指定します。

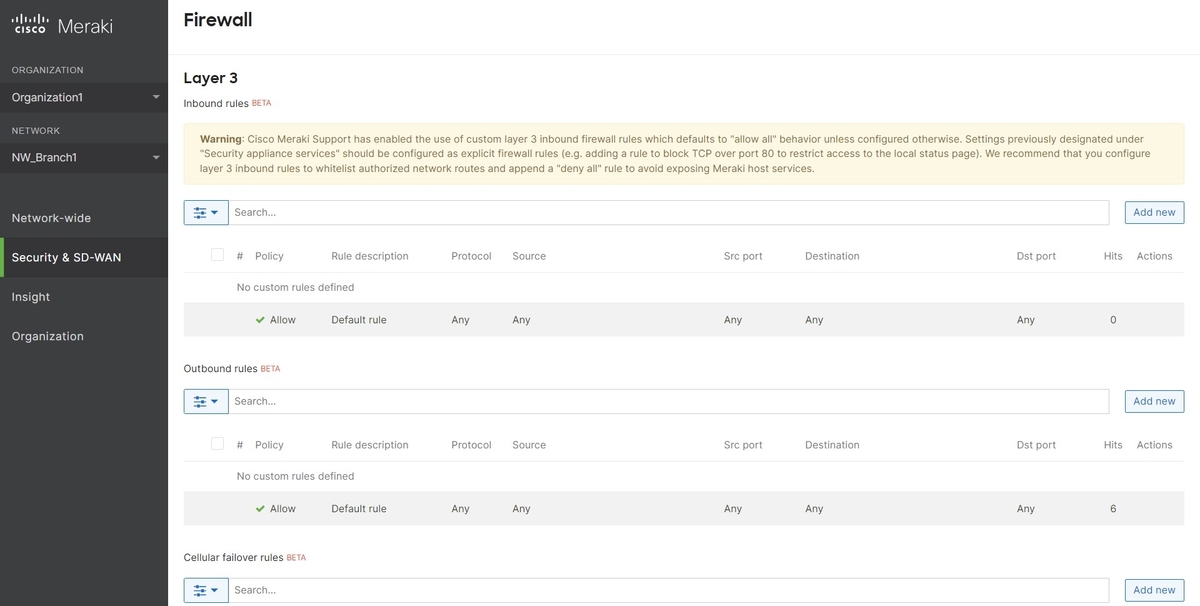

Outbound rules の設定

Outbound rules は「LANからUplinkへの物理Interfaceの出力方向」に適用されるルールになります。

通信ログを取得したい対象のルールで Syslog オプションを有効化します。

Site-to-site outbound firewall の設定

Site-to-site outbound firewall は「Auto VPNトンネル経由の出力方向」に適用されるルールになります。

通信ログを取得したい対象のルールで Syslog オプションを有効化します。

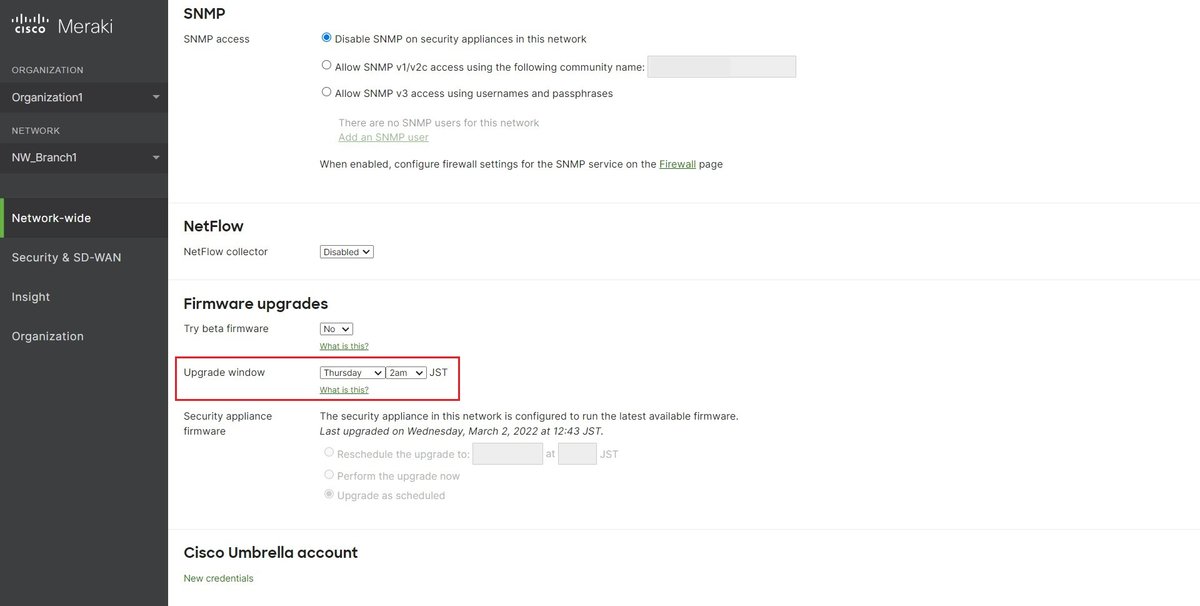

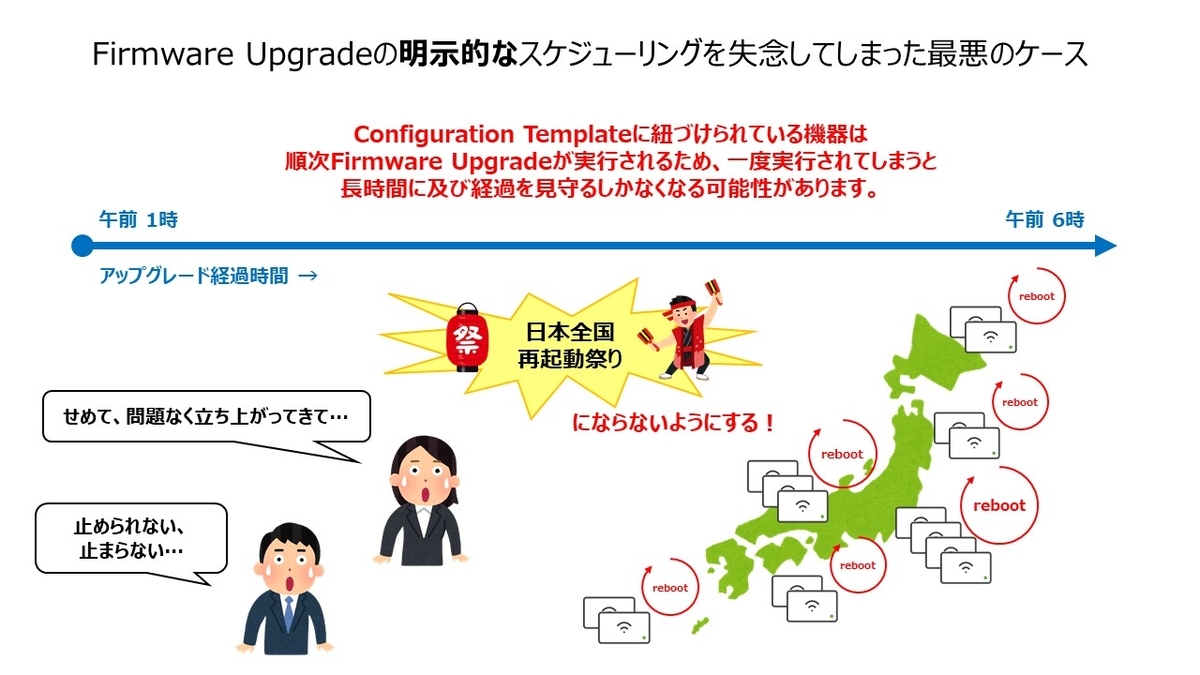

Flowログの出力を無効化するためのサポートへの依頼

Flowログの出力を無効化するには、サポートに依頼を行う必要があります。

設定対象の指定には2つの方法があります。

Serial Numberで申請を行っていると、障害で機器交換が発生した際に代替機のSerial Numberを申請しなおす必要があるため、 本番環境ではNetworkを対象として無効化するのが好ましいと考えられます。

また、検証環境でMerakiデバイスのNetworkの作成や削除を繰り返す場合は、 Network設定に依存しないSerial Numberを対象にした方が好ましい場合もあるため、適している設定方針を検討してください。

更にどちらの場合にしても、設定対象の管理をパラーメータ シートや管理台帳などで適宜行ってください。

状況によってはサポートへの依頼が間に合わないケースも生まれるため、ログの肥大化を確実に避けるのであればSyslog Server側でFlowログをフィルタも検討してください。