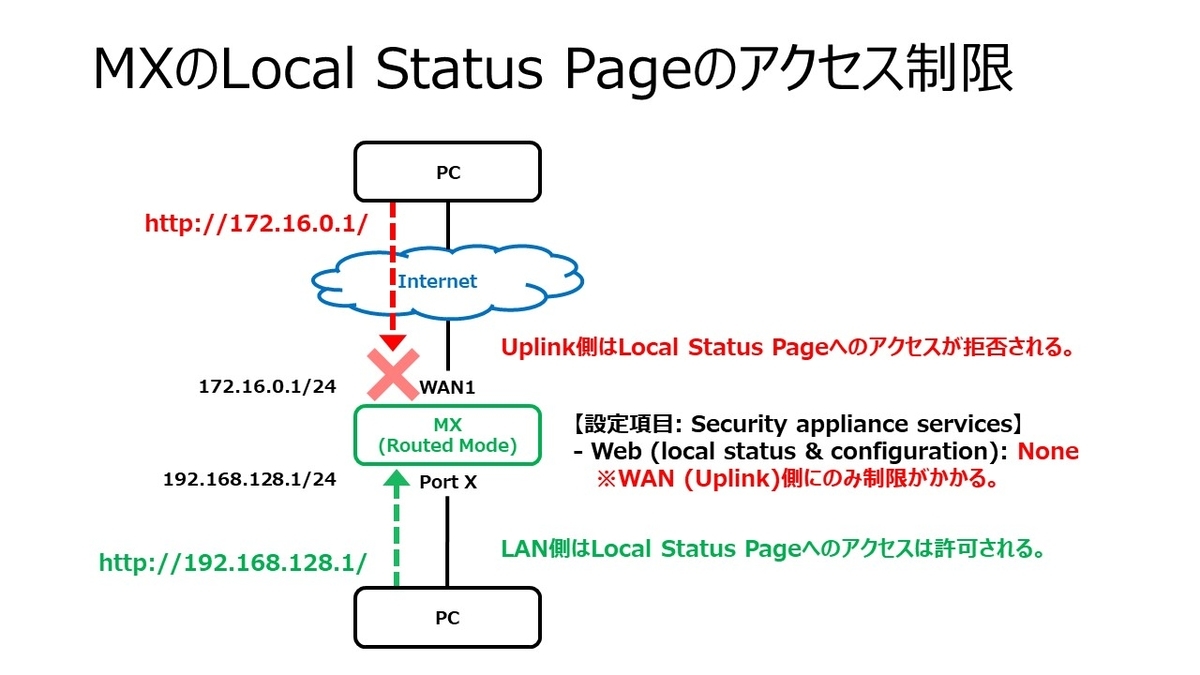

Merakiは大半の操作をMeraki Dashboardで行いますが、MXの機器本体がMeraki Cloudへ接続するための設定情報は、Local Status Pageと呼ばれる機器本体の画面から設定します。

そのLocal Status Pageへは不正な端末から操作が行えないように送信元IPアドレスで制限を行えます。

ただし、MXのWAN側にあたるUplink (WAN1 & WAN2)への接続に対してのアクセス制限となり、LAN側には適用されません。

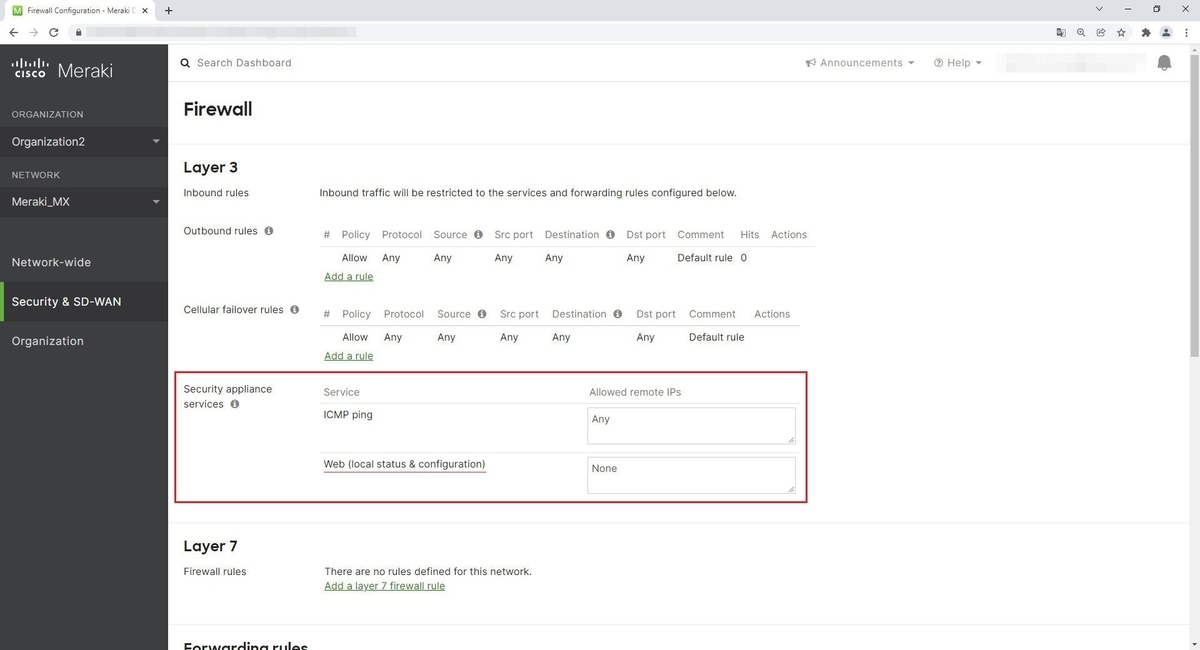

実際の設定に関しては、メニュー: Security & SD-WAN > Firewall の設定項目: Security appliance services の Web (local status & configuration) で行います。

Security appliance services への設定値の入力パータンは下記の通りです。

- 許可したい送信元のIPアドレス (例: 192.168.0.123)やサブネット (例: 192.168.0.0/24)を

,(カンマ) や改行で区切って列挙します。 Noneを指定するとリクエストに応答しません。Anyを指定すると制限を行いません。( 送信元IPアドレスを問わずに許可します。)

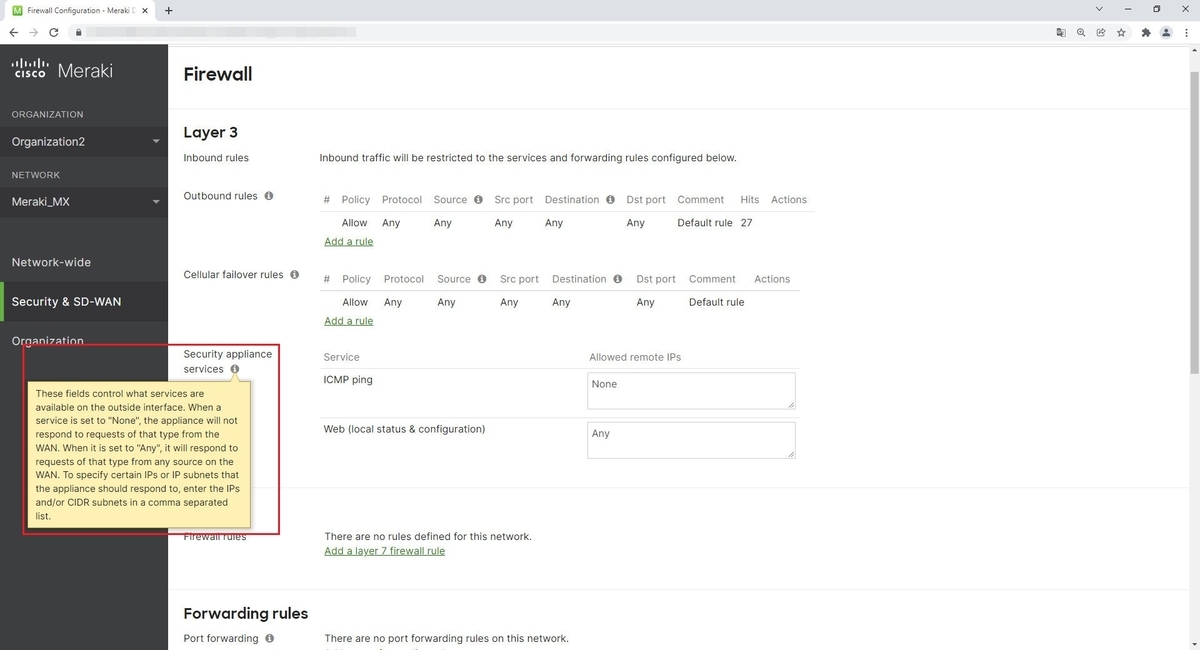

Security appliance services の Information マークのポップアップにも下記の通りに説明が記載されております。

These fields control what services are available on the outside interface. When a service is set to "None", the appliance will not respond to requests of that type from the WAN. When it is set to "Any", it will respond to requests of that type from any source on the WAN. To specify certain IPs or IP subnets that the appliance should respond to, enter the IPs and/or CIDR subnets in a comma separated list.

また、関連ドキュメントは下記になります。

MX Firewall Settings - Cisco Meraki

https://documentation.meraki.com/MX/Firewall_and_Traffic_Shaping/MX_Firewall_Settings#Appliance_Services

本記事の情報は、2022年01月時点の情報となります。

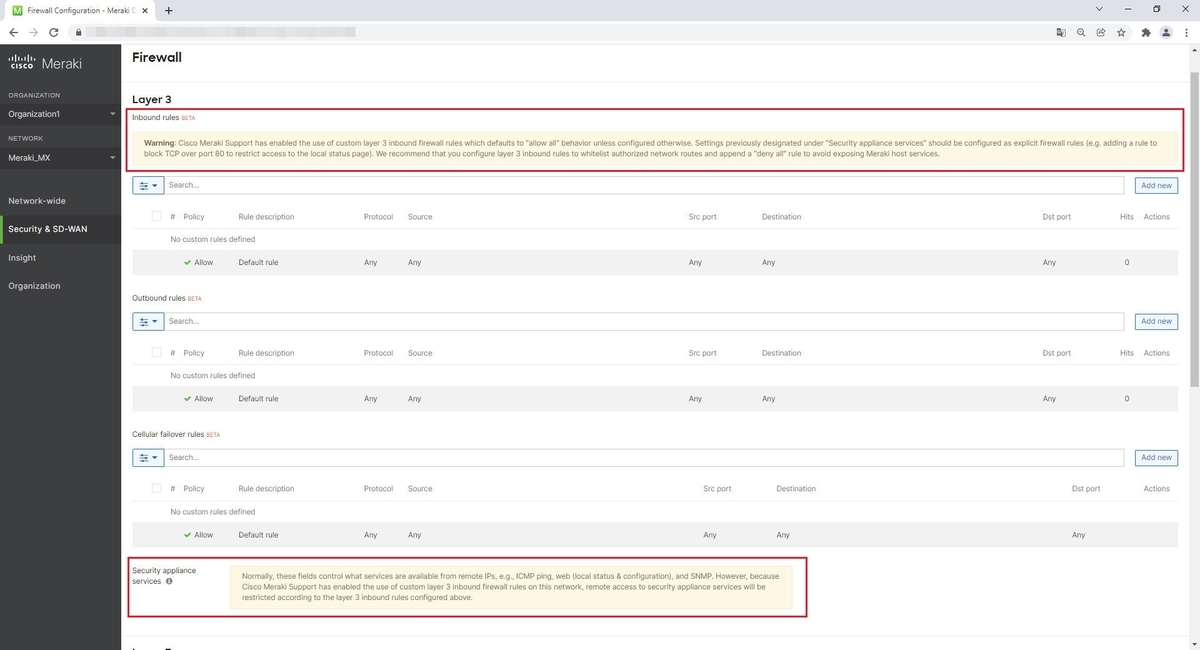

補足ですが、本記事の執筆時点でBETA機能である Inbound rules を有効化していると、

下記の設定画面のように Security appliance services で設定は行えなくなり Inbound rules の機能にて制御を行います。

Inbound rulesに表示されているメッセージ

Warning: Cisco Meraki Support has enabled the use of custom layer 3 inbound firewall rules which defaults to "allow all" behavior unless configured otherwise. Settings previously designated under "Security appliance services" should be configured as explicit firewall rules (e.g. adding a rule to block TCP over port 80 to restrict access to the local status page). We recommend that you configure layer 3 inbound rules to whitelist authorized network routes and append a "deny all" rule to avoid exposing Meraki host services.

Security appliance servicesに表示されているメッセージ

Normally, these fields control what services are available from remote IPs, e.g., ICMP ping, web (local status & configuration), and SNMP. However, because Cisco Meraki Support has enabled the use of custom layer 3 inbound firewall rules on this network, remote access to security appliance services will be restricted according to the layer 3 inbound rules configured above.